Unsere starken Hersteller

Alle unsere aufgeführten Hersteller haben eines gemeinsam: Sie arbeiten lösungsorientiert!

So bieten wir Ihnen nicht die eine Lösung - sondern die für Ihre Anforderungen und Ihr Unternehmen passende Lösung!

Sophos – Sicherheitsstandard für verschiedene Standorte

Sophos ist ein weltweit führender Anbieter von Cybersecurity-Lösungen und bietet innovative Technologien zum Schutz von Unternehmen und Privatpersonen vor Bedrohungen aus dem Internet. Die Lösungen von Sophos umfassen Firewalls, Endpoint-Security, E-Mail-Sicherheit und mehr.

Eines der besonderen Merkmale von Sophos ist die Integration von künstlicher Intelligenz und maschinellem Lernen in viele ihrer Sicherheitslösungen. Dies ermöglicht es, Bedrohungen schnell und präzise zu erkennen und zu bekämpfen, bevor sie Schaden anrichten können.

Fortinet – Spezialisten für Datensicherheit

Fortinet bietet nahtlosen Schutz über die gesamte Angriffsfläche und erfüllt dabei die ständig steigenden Leistungsanforderungen der grenzenlosen Vernetzung. Die Fortinet Security Fabric-Architektur bietet kompromisslose Sicherheit, um selbst die kritischsten Herausforderungen zu bewältigen, ob in Netzwerk-, Anwendungs-, Cloud- oder mobilen Umgebungen.

Palo Alto Networks: Innovative Cybersicherheitslösungen

Palo Alto Networks ist der weltweit führende Anbieter von Produkten, Lösungen und Services im Bereich Cybersicherheit. Mit Hauptsitz im kalifornischen Santa Clara ist das Unternehmen in über 150 Ländern aktiv und betreut mehr als 80.000 Kunden. Den Schwerpunkt der Arbeit bildet die Absicherung von Unternehmen gegen alle erdenklichen Gefahren und Risiken, die sich aus der fortschreitenden Digitalisierung ergeben. Das Portfolio wird hierzu stetig erweitert und an die neuesten Herausforderungen angepasst.

Ruckus – Lückenloses WiFi

In gewerblichen sowie öffentlichen Bereichen gehört es immer mehr zum guten Ton, eine zuverlässige WLAN-Infrastruktur anzubieten. Ruckus gewährt genau das: Eine starke kabellose Verbindung, die unterbrechungsfrei und performant läuft, ohne durch andere Signale gestört zu werden. Um dies zu gewährleisten, bietet Ruckus sowohl Hardware Lösungen als auch diverse Lizenzen an. Preislich sind die Angebote extrem flexibel und können somit den kleinen sowie den großen Bedarf zufriedenstellend decken. Sei es im Innen- oder im Außenbereich.

Stormshield – Firewall Schutz mit umfassenden Garantien

Stormshield verbürgt sich dafür, Netzwerk-Lösungen anzubieten, die einfach zu integrieren und zu bedienen sind, dabei aber nur minimale Auswirkungen auf Ihr Geschäft haben. In diesem Sinne gibt Stormshield seinen Kunden robuste und ziemlich selbstbewusste Garantien. Beispielsweise das Ausmerzen jeglicher Backdoors, durch welche die IT-Sicherheit gefährdet werden könnte. Wichtigste Zielgruppe sind demgemäß Organisationen, die kritische und operativ sensible Infrastrukturen betreiben. Dementsprechend bietet man auch gezielt Pakete und Appliances für gewisse Sektoren wie Wasserversorgung, Gesundheitsversorgung und Militär.

Greenbone Sicherheitsanalyse

Beim Greenbone Security Manager handelt es sich um ein Sicherheitstool, bzw. ein Bündel von Sicherheitstools, zur IT-Schwachstellenanalyse von Netzwerksystemen hinsichtlich etwaiger Sicherheitslücken und zur Netzwerkverwaltung in eben diesem Sinne. Greenbone basiert dabei komplett auf Open-Source und kann formal in unterschiedlichen Versionen bezogen werden. Sei es als Appliance, als rein virtuelle Lösung oder als Cloud basierender Dienst. Auch eine kostenfreie, funktional jedoch sehr eingeschränkte Testversion liegt vor.

Cambium Networks

Cambium Networks ist ein weltweit führender Anbieter von Wireless Fabric-Infrastrukturen für Breitband und Wi-Fi in Unternehmen und Privathaushalten. Cambium Networks arbeitet mit Netzwerkbetreibern in den Bereichen Bildung, Gesundheitswesen, Industriegeländen und Kommunen zusammen und versetzt deren Partner in die Lage, die Breitband- und Wi-Fi-Leistung wirtschaftlich zu maximieren.

Ekahau prüft WiFi Setups in jeder Größenordnung

Eine gut eingerichtete WLAN-Infrastruktur ist in Unternehmen mit ihren Anbindungen an das Internet und der Abhängigkeit von einer guten Konnektivität unverzichtbar. Ekahau unterstützt bei der Einrichtung von WLAN-Netzen sowie beim Troubleshooting, wenn sich in einer bestehenden WLAN-Struktur Probleme offenbaren. Mittels grafischer Darstellung wird anschaulich und rasch aufgezeigt, wo die Versorgungslücken in Ihrem lokalen WLAN-Netz vorliegen. Somit wird sofort offensichtlich, wo Hand angelegt werden muss. Ebenso bewährt sich dieser nahezu unerreicht benutzerfreundliche Heatmapper, wenn Sie an einem neuen Standort ein neues WLAN-Netz von Grund auf realisieren. Mit dem Input des Heatmappers können Sie dieses so aufsetzen, sodass vom Start weg eine lückenlose Versorgung sichergestellt ist.

SentinelOne Endpoint Security

Die SentinelOne Singularity Sicherheitsplattform ermöglicht SOC & IT-Operations-Teams eine effizientere Methode zum Schutz Informationsressourcen vor den heutigen hochentwickelten Bedrohungen zu schützen.

Singularity bietet differenzierten Endpunktschutz, Endpunkterkennung und -reaktion, IoT Sicherheit, Cloud-Sicherheit und IT-Operations-Funktionen und konsolidiert mehrere bestehende Technologien in einer einzigen Lösung. Wir bieten ressourceneffiziente autonome Sentinel-Agenten für Windows, Mac, Linux und Kubernetes und unterstützen eine Vielzahl von Formfaktoren wie physische, virtuelle, VDI, Kunden-Rechenzentren, hybride Rechenzentren und Cloud-Service-Anbieter.

NoSpamProxy

NosPamProxy ist eine umfassende E-Mail-Sicherheitslösung, die entwickelt wurde, um Unternehmen vor Spam, Phishing und Malware zu schützen. Diese fortschrittliche Software bietet eine Vielzahl von Funktionen, die darauf abzielen, die Sicherheit der E-Mail-Kommunikation zu gewährleisten und den Verwaltungsaufwand zu minimieren. Mit Nospamproxy können Unternehmen ihre E-Mail-Filterung und -Sicherheit auf das nächste Level heben.Veeam

Veeam ist ein innovativer Anbieter von umfassenden Lösungen für Datensicherung, Wiederherstellung und intelligentes Datenmanagement. Mit Veeam-Lösungen können Unternehmen ihre Daten in virtuellen, physischen und Cloud-Umgebungen effektiv sichern und bei Bedarf schnell und zuverlässig wiederherstellen. Die leistungsstarke Technologie ermöglicht es, Ausfallzeiten zu minimieren und den Schutz vor Datenverlust zu maximieren. Veeam überzeugt durch hohe Flexibilität, einfache Bedienung und nahtlose Integration in bestehende IT-Infrastrukturen, was es zur idealen Wahl für Unternehmen macht, die ihre Datenverfügbarkeit und Betriebskontinuität sicherstellen wollen.Der T310 ist ein 802.11ac Wave 2 Outdoor Access Point mit IP67 Zertifizierung für Umgebungen mit hoher Benutzerdichte wie Flughäfen, Kongress- und Messezentren, oder Einkaufszentren. Dieser Access Point verfügt zusätzlich über einen USB Port und einen Gleichstromanschluss.

Benutzer moderner Wi-Fi-Geräte erwarten eine zuverlässige Verbindung - überall und jederzeit. Aber in überfüllten Außenbereichen mit Tausenden von Benutzern und konstantem HF-Rauschen sind sie oft frustriert über schlechte Abdeckung, unterbrochene Verbindungen und reduzierte Datenraten. Diese erschwerenden Wi-Fi-Erfahrungen können leicht zu einer negativen Wahrnehmung des Veranstaltungsortes und des Serviceanbieters führen, was wiederum Geschäftsverluste zur Folge hat. Die Qualität des Netzwerkerlebnisses wird zum "Lackmustest" für Akzeptanz oder Ablehnung.

Als Marktführer bei Wi-Fi-Implementierungen im Freien weiß Ruckus, dass eine einzige AP-Lösung nicht alle möglichen Herausforderungen der vielfältigen und komplexen Anforderungen im Freien erfüllen kann. Aus diesem Grund ist die Ruckus T310 802.11ac Wave 2-Serie mit mehr Vielfalt konzipiert als jeder andere Outdoor-AP auf dem Markt. Die Serie T310 ist entweder mit internen omnidirektionalen Antennen oder mit internen High-Gain-Richtantennenmodellen erhältlich und verwendet patentierte Ruckus-Antennenoptimierungs- und Interferenzminderungstechnologien, um den Durchsatz und die Verbindungszuverlässigkeit zu verbessern und jedem angeschlossenen Client eine branchenführende 802.11ac Wave 2-Leistung zu bieten. Gleichzeitig ist die Serie T310 für eine schnelle, einfache Installation mit einem ultraleichten, flachen Gehäuse mit IP-67-Einstufung konzipiert, das auch den anspruchsvollsten Außenumgebungen standhält.

Ruckus weiß, dass AP-Bereitstellungen im Außenbereich eine besondere Herausforderung für die Installation und Wartung darstellen. Deshalb verwenden Ruckus-Außen-APs eine Vielzahl von Technologien wie SmartMesh, die die Bereitstellung von APs im Außenbereich vereinfachen.

Die T310-Serie von Ruckus eignet sich perfekt für öffentliche Einrichtungen im Freien mit hoher Dichte, wie Flughäfen, Kongresszentren, Plätze, Einkaufszentren, intelligente Städte und andere dichte städtische Umgebungen. Durch die Bereitstellung eines überragenden Wi-Fi-Erlebnisses für jeden Benutzer an Orten mit hoher Außendichte können Betreiber von Veranstaltungsorten die Zufriedenheit und Treue ihrer Gäste verbessern, neue Arten von Wireless-Anwendungsdiensten bereitstellen und ihre Einnahmen steigern.

Die Ruckus T310-Serie umfasst patentierte Technologien, die nur im Ruckus Wi-Fi-Portfolio zu finden sind.

- Erweiterte Abdeckung mit dem patentierten BeamFlex+™, das multidirektionale Antennenmuster verwendet.

- Verbesserung des Durchsatzes mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet, die es zu nutzen gilt.

Egal, ob Sie zehn oder zehntausend APs einsetzen, die T310 Serie ist durch die Appliance und die virtuellen Verwaltungsoptionen von Ruckus leicht zu verwalten.

Ihre Vorteile:

- EINFACHHEIT

Die Outdoor-APs von Ruckus machen Wi-Fi-Bereitstellungen mit One-Touch-Technologien wie SmartMesh™ extrem einfach. - ATEMBERAUBENDE WI-FI-LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven Antennentechnologie BeamFlex+™ und mildert gleichzeitig Störungen durch die Verwendung von bis zu 64 Richtantennenmustern. - GROSSARTIGES WI-FI IM FREIEN

Erleben Sie hochleistungsfähiges 802.11ac Wave 2 Wi-Fi im Freien mit IP-67-Wetterfestigkeit. - MEHRERE MANAGEMENT-OPTIONEN

Verwalten Sie die T310 Serie mit physischen oder virtuellen Controller-Appliances. - MEHR GERÄTE BEDIENEN

Schließen Sie mehr Geräte gleichzeitig mit zwei MU-MIMO-Raumdatenströmen und gleichzeitigen Dual-Band 2,4/5GHz-Funkgeräten an und verbessern Sie gleichzeitig die Leistung von Nicht-Wave 2-Geräten. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

ChannelFly™ Die Technologie der dynamischen Kanäle nutzt maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR ALS WI-FI

Support-Services über Wi-Fi hinaus mit der Ruckus IoT Suite, Cloudpath-Sicherheits- und Onboarding-Software, der SPoT Wi-Fi-Ortungs-Engine und SCI-Netzwerkanalyse.

Dieses Modell gibt es auch mit Omnidirektionalen Antennen, ausgelegt für je -20 oder -40 Grad Celsius Grad Celsius. Zusätzlich gibt es das Gerät auch noch mit 120 Grad und 30 Grad Sektor-Antennen(ausgelegt für je -40 Grad Celsius). Bitte beachten sie diese bei der Varientenauswahl.

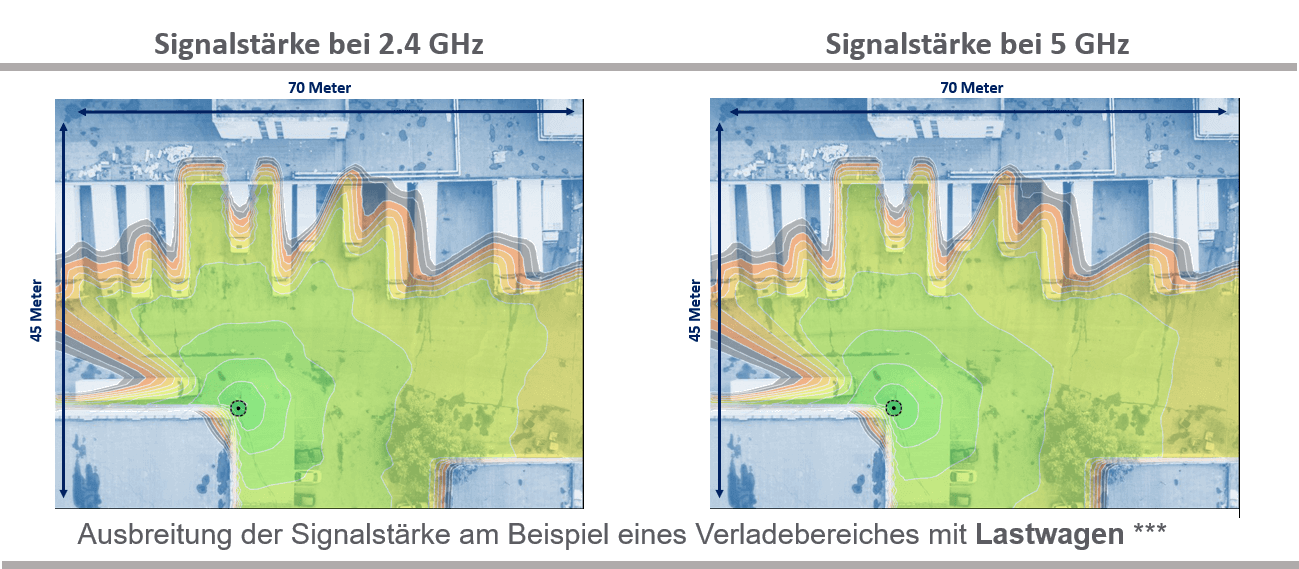

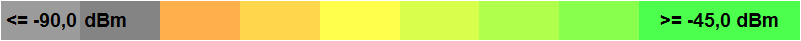

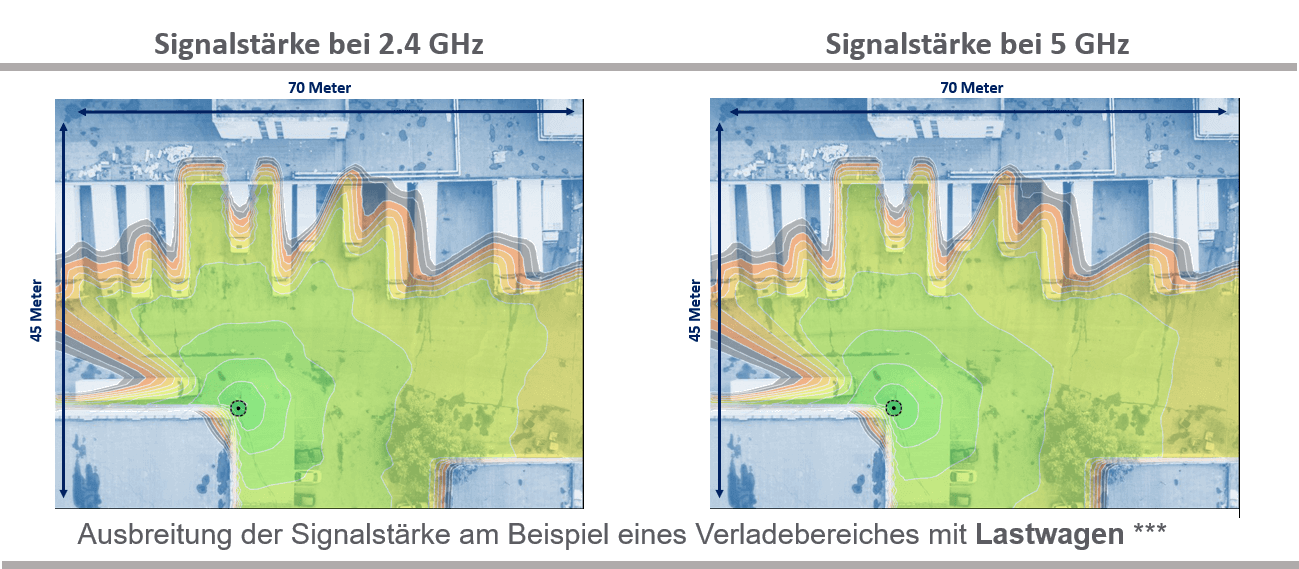

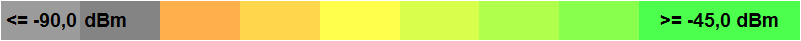

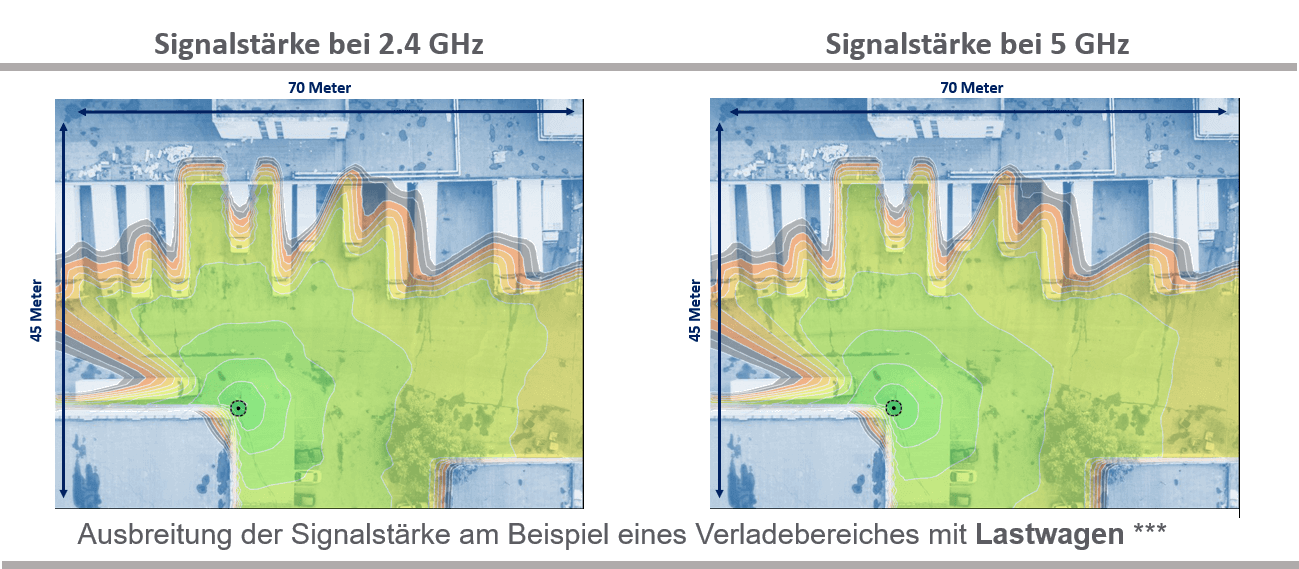

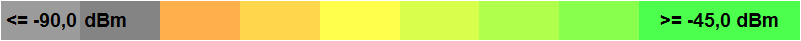

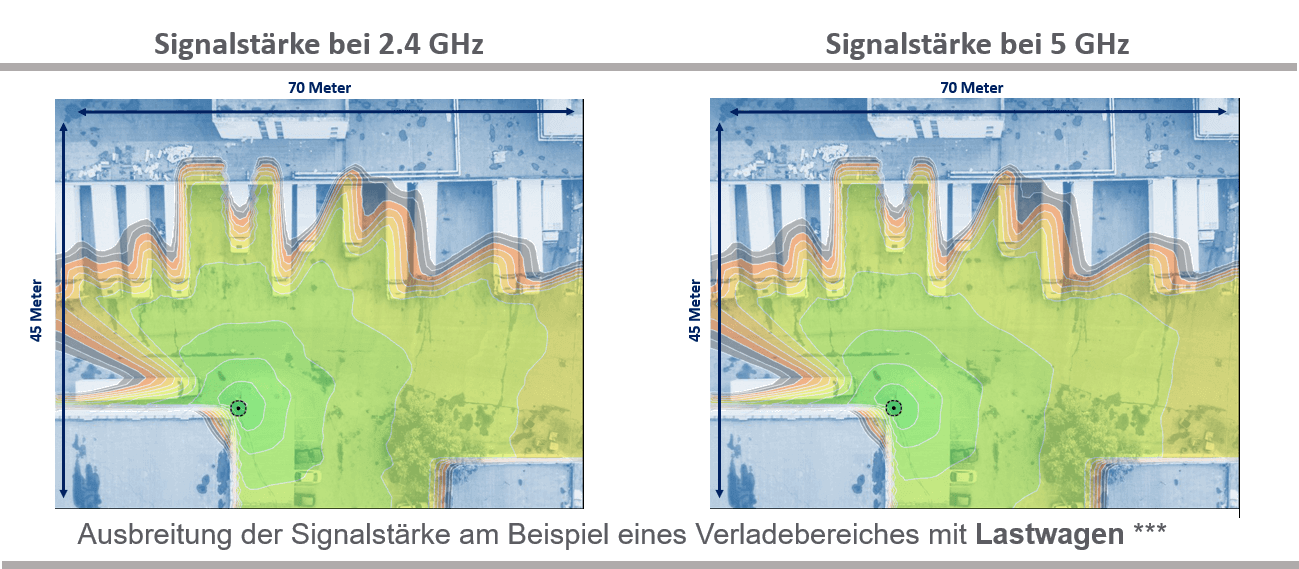

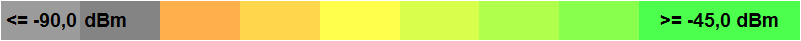

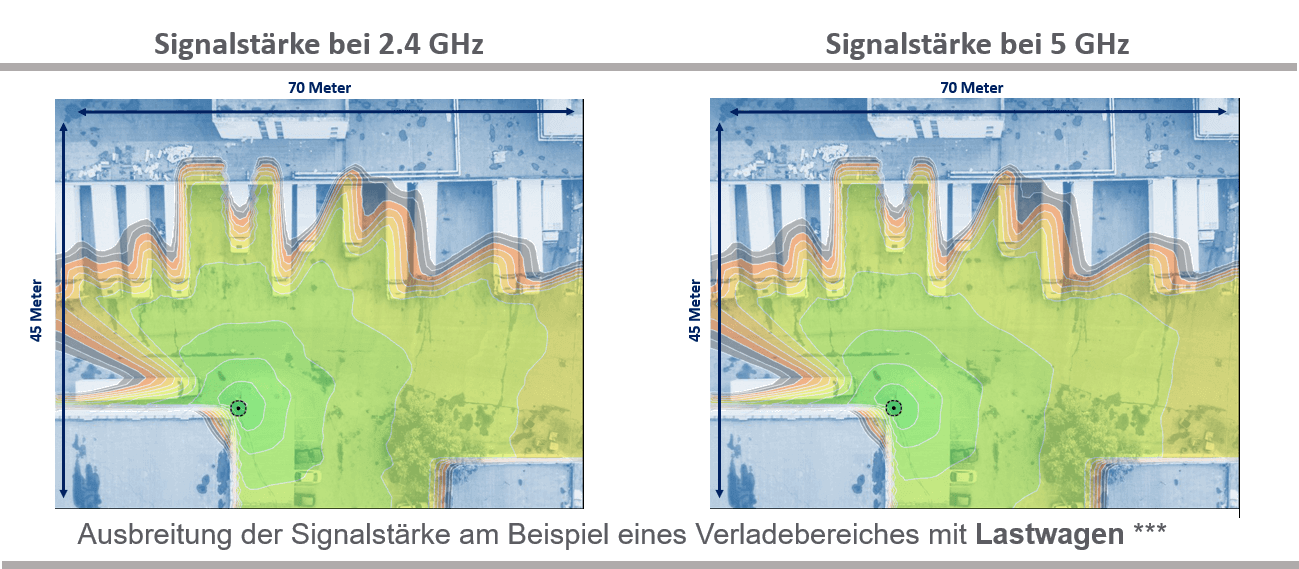

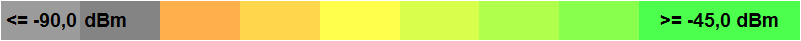

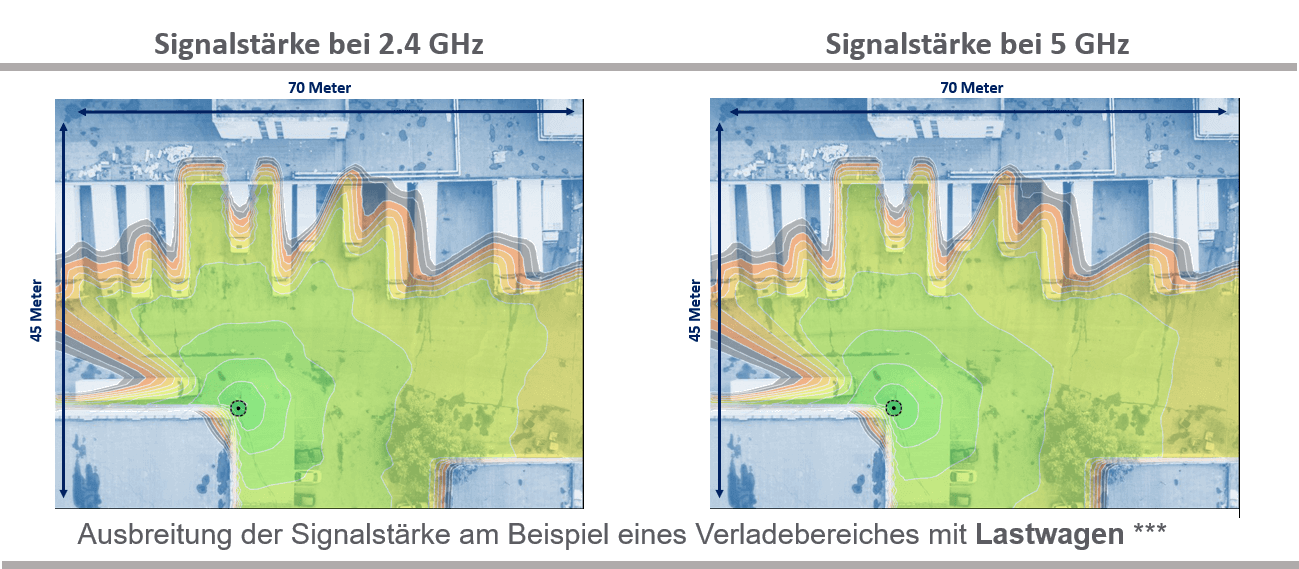

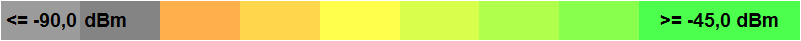

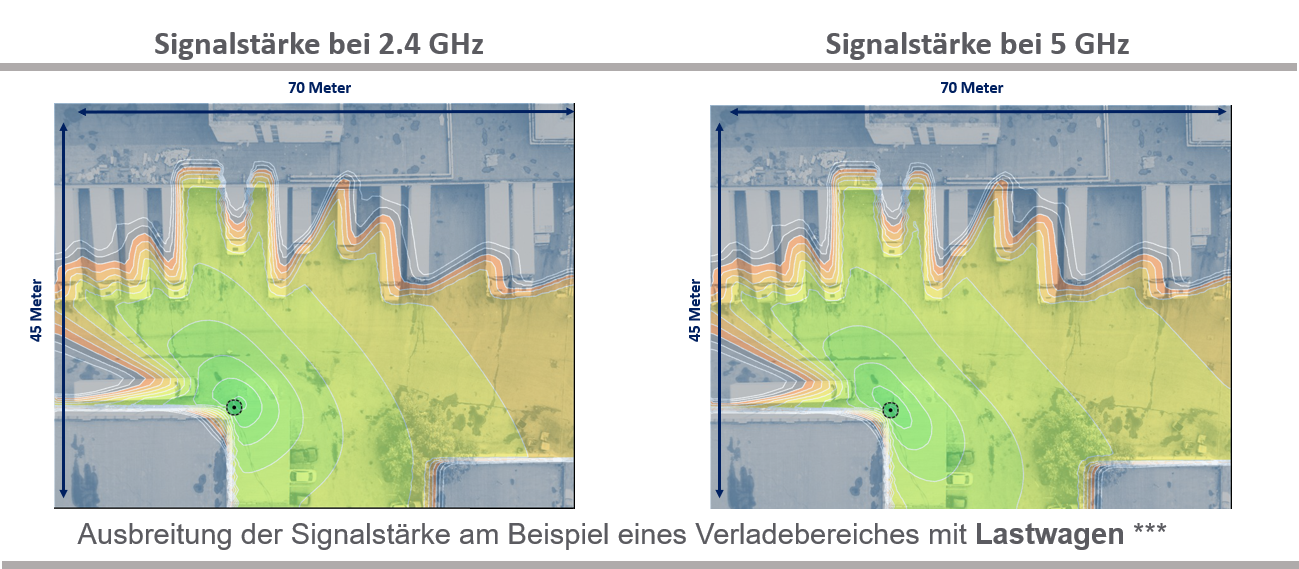

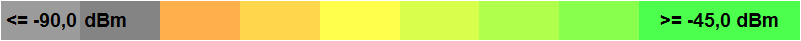

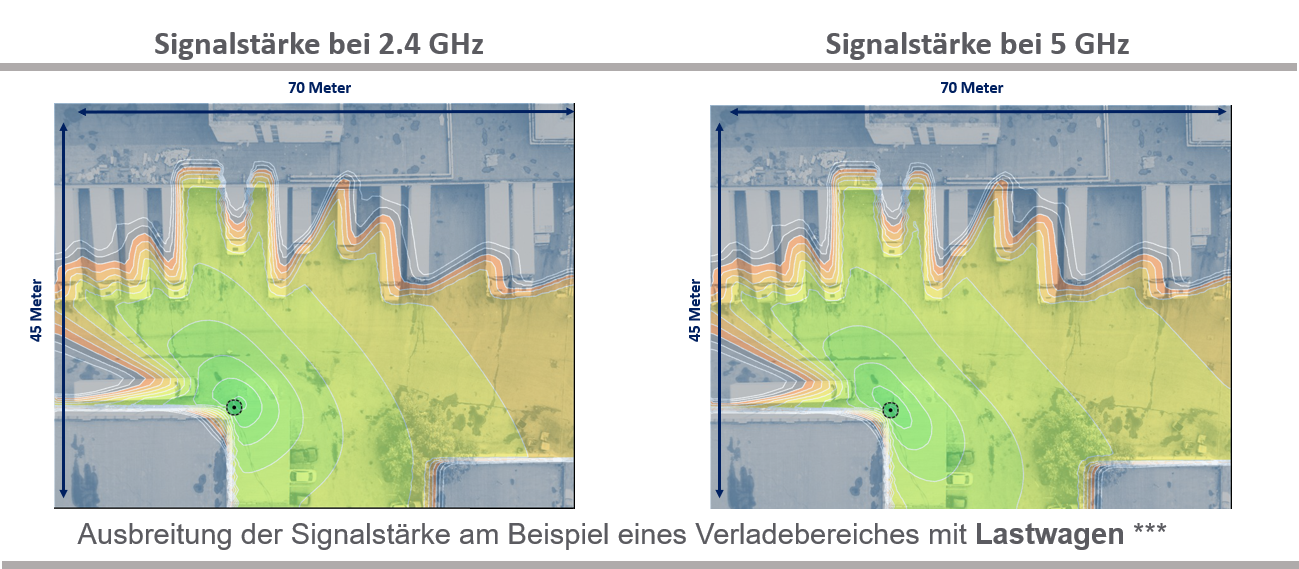

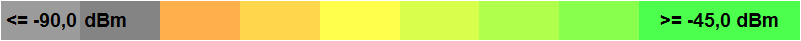

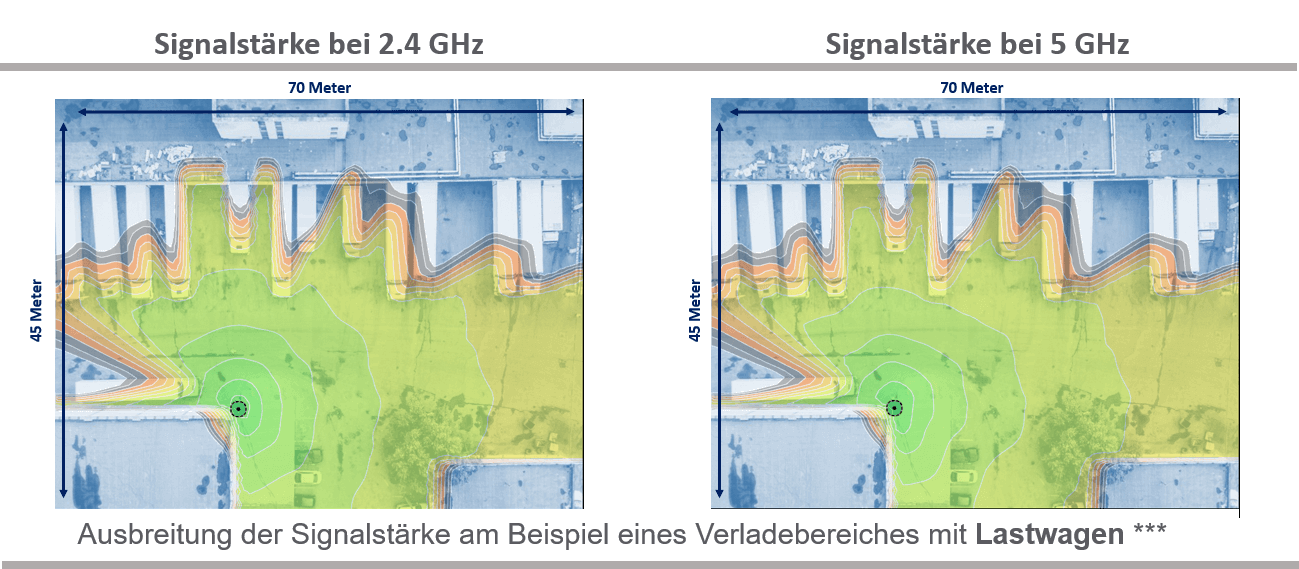

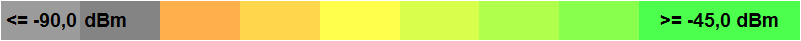

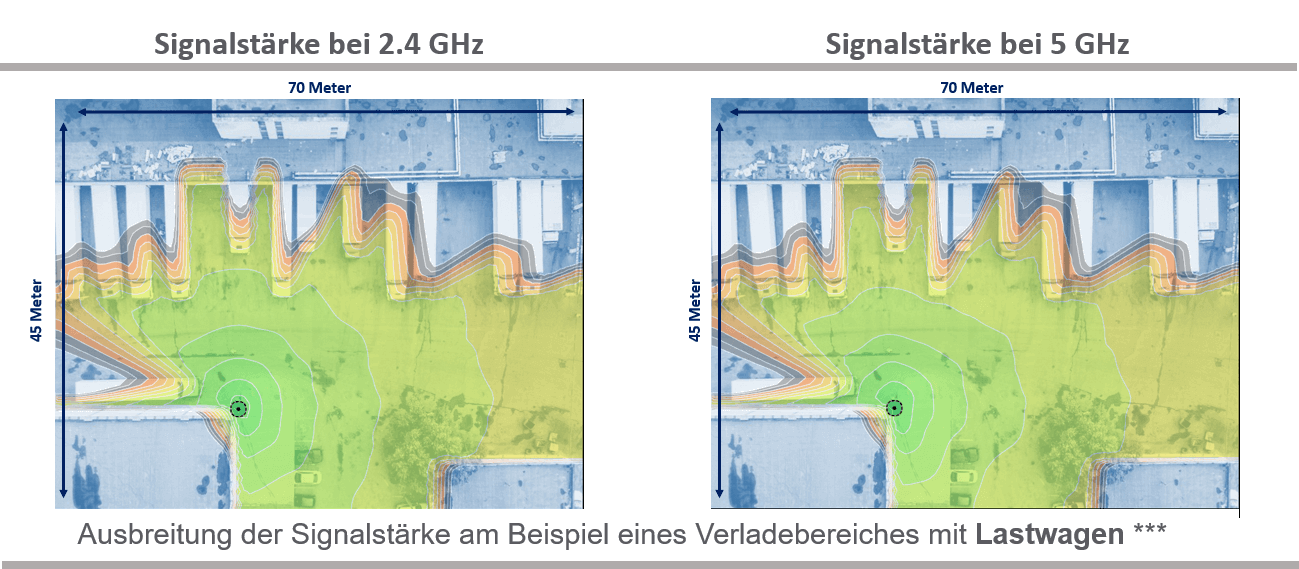

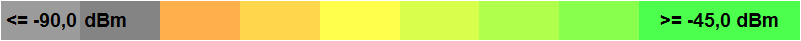

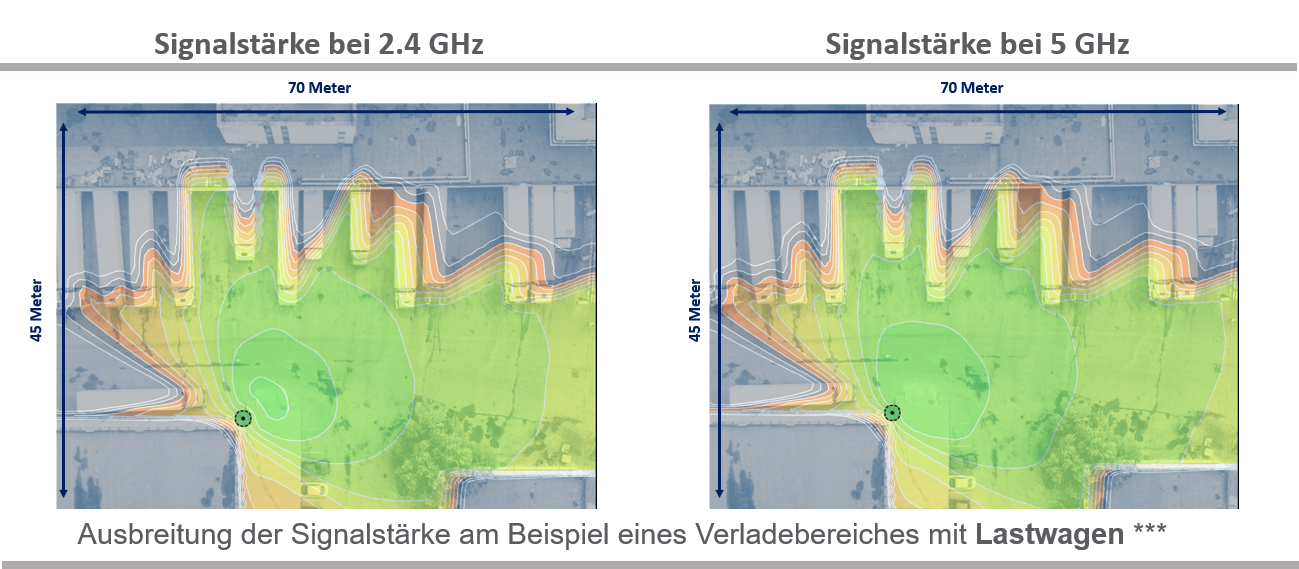

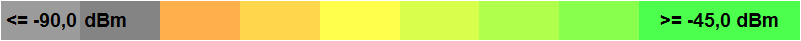

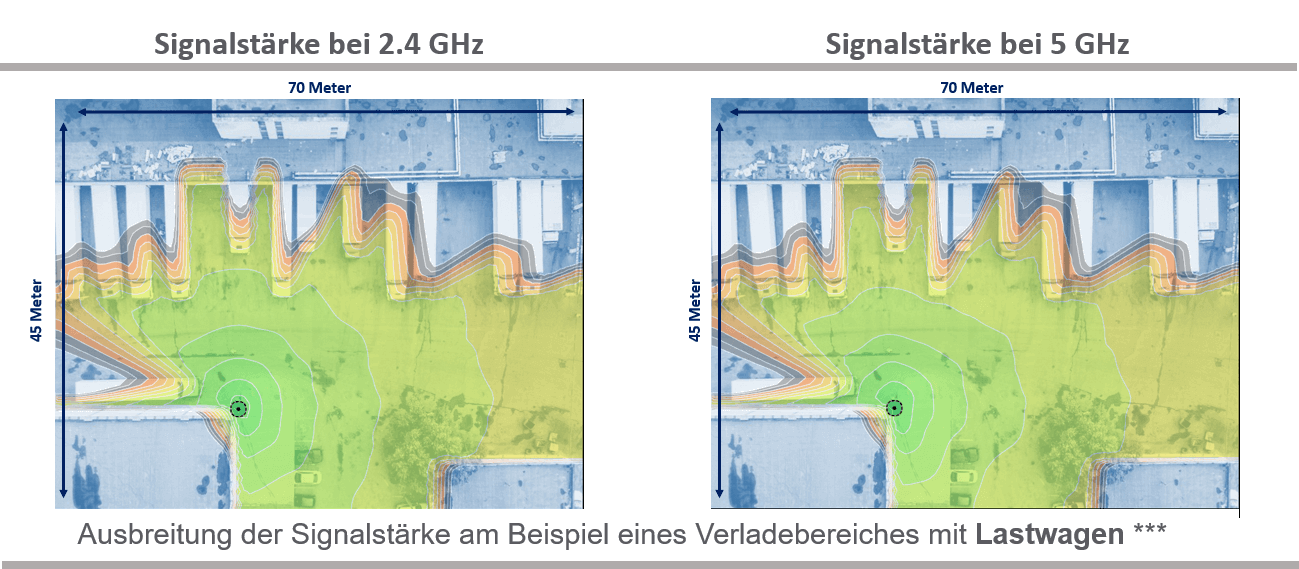

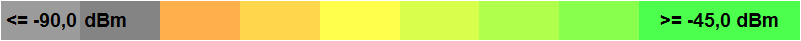

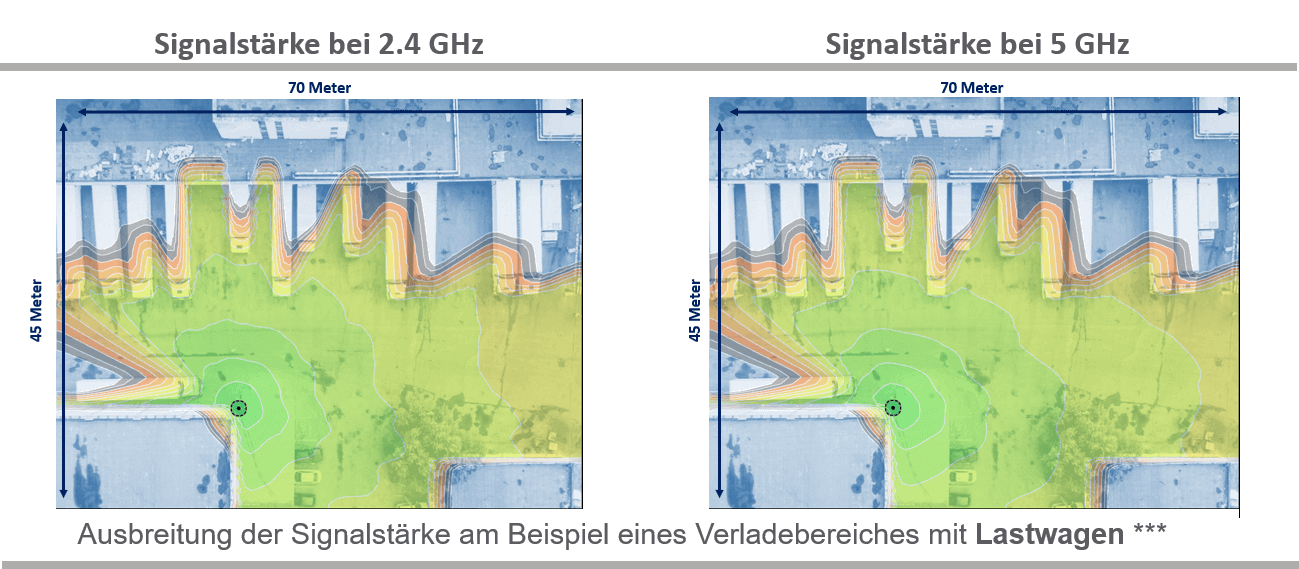

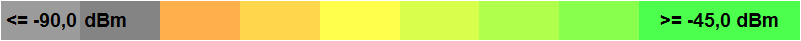

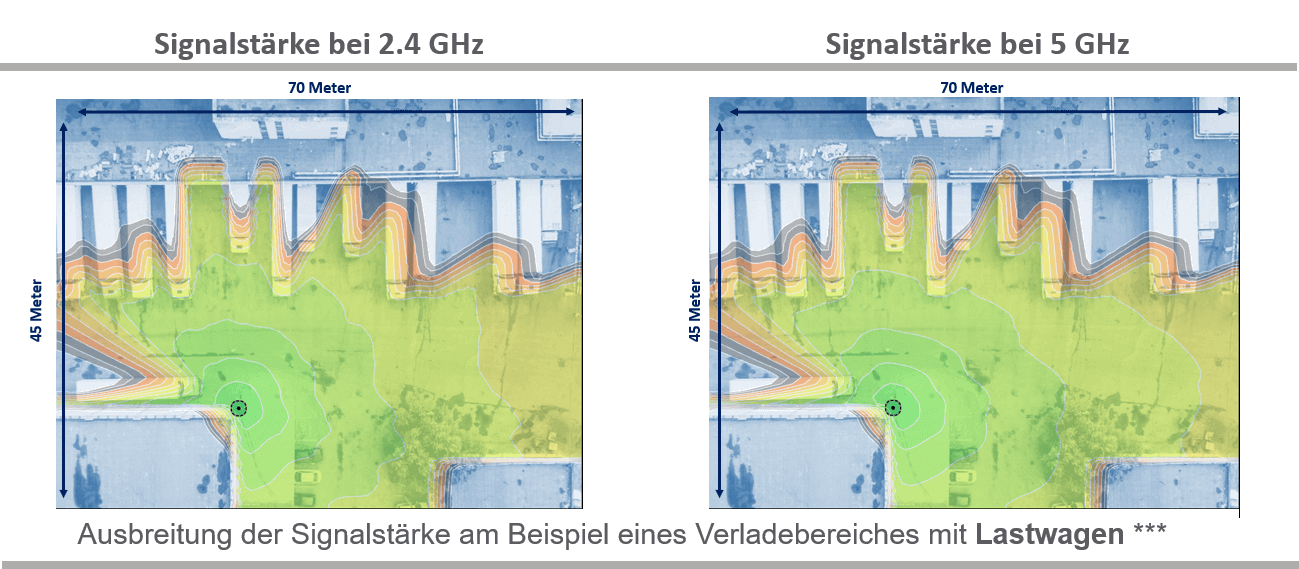

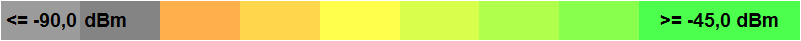

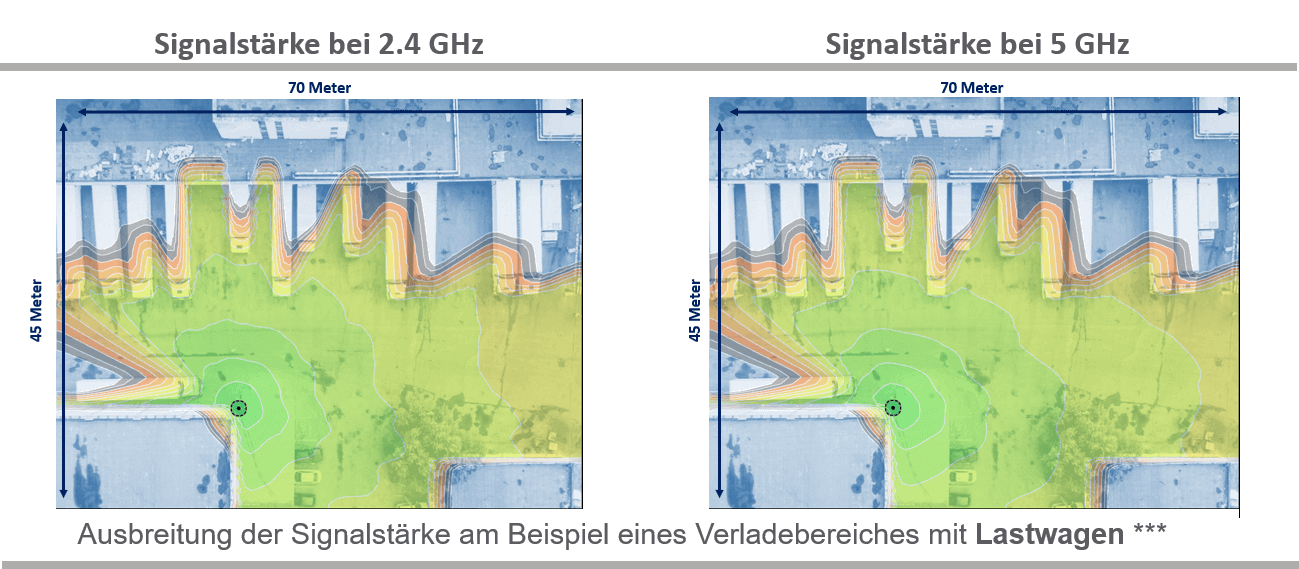

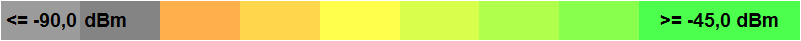

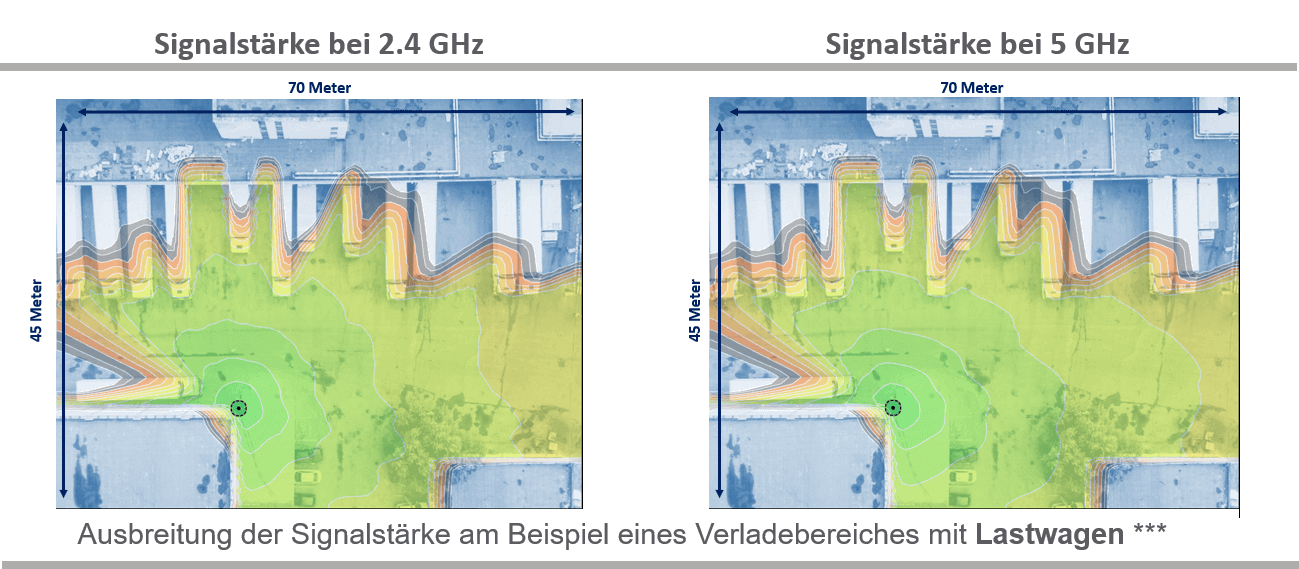

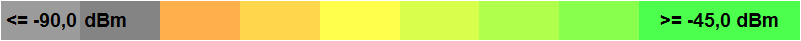

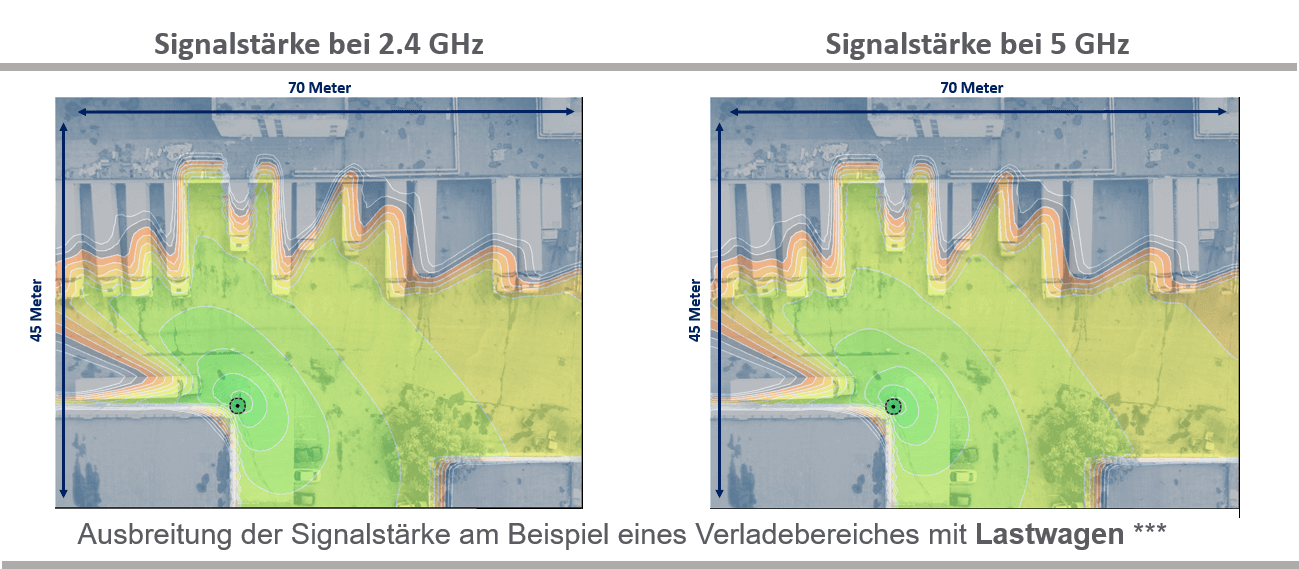

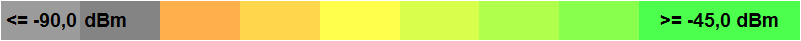

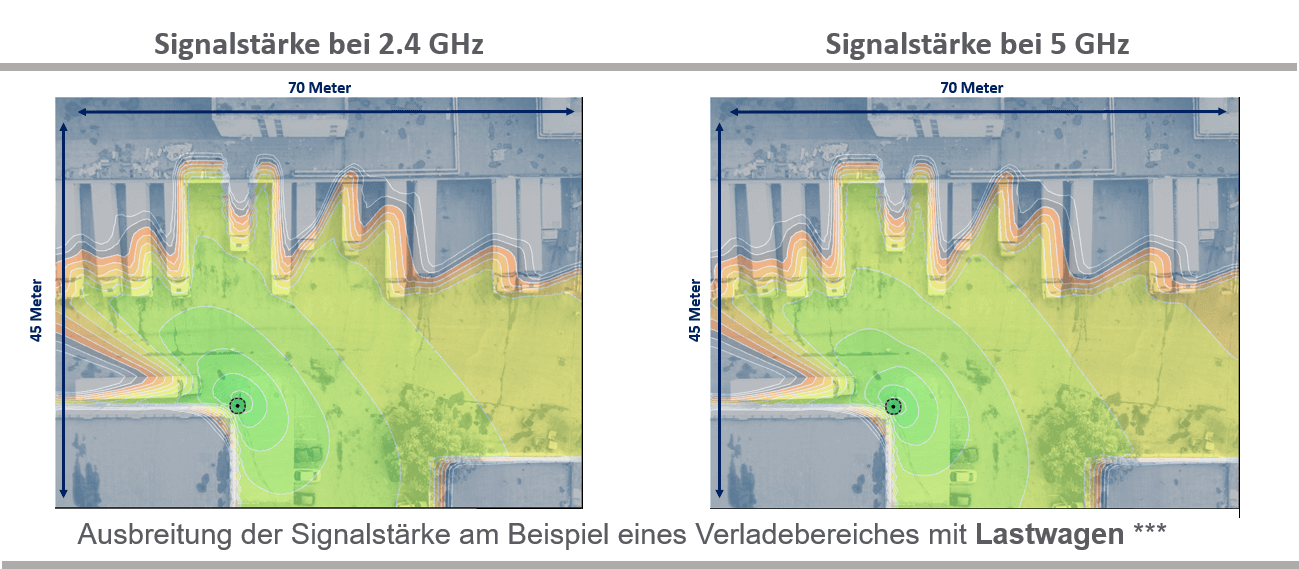

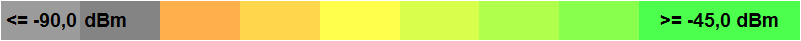

Signalstärke des Ruckus T310 in verschiedenen Szenarien (Wandmontage mit Omnidirektionalen Antennen)

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Der T310 ist ein 802.11ac Wave 2 Outdoor Access Point mit IP67 Zertifizierung für Umgebungen mit hoher Benutzerdichte wie Flughäfen, Kongress- und Messezentren, oder Einkaufszentren. Dieser Access Point verfügt zusätzlich über einen USB Port und einen Gleichstromanschluss.

Benutzer moderner Wi-Fi-Geräte erwarten eine zuverlässige Verbindung - überall und jederzeit. Aber in überfüllten Außenbereichen mit Tausenden von Benutzern und konstantem HF-Rauschen sind sie oft frustriert über schlechte Abdeckung, unterbrochene Verbindungen und reduzierte Datenraten. Diese erschwerenden Wi-Fi-Erfahrungen können leicht zu einer negativen Wahrnehmung des Veranstaltungsortes und des Serviceanbieters führen, was wiederum Geschäftsverluste zur Folge hat. Die Qualität des Netzwerkerlebnisses wird zum "Lackmustest" für Akzeptanz oder Ablehnung.

Als Marktführer bei Wi-Fi-Implementierungen im Freien weiß Ruckus, dass eine einzige AP-Lösung nicht alle möglichen Herausforderungen der vielfältigen und komplexen Anforderungen im Freien erfüllen kann. Aus diesem Grund ist die Ruckus T310 802.11ac Wave 2-Serie mit mehr Vielfalt konzipiert als jeder andere Outdoor-AP auf dem Markt. Die Serie T310 ist entweder mit internen omnidirektionalen Antennen oder mit internen High-Gain-Richtantennenmodellen erhältlich und verwendet patentierte Ruckus-Antennenoptimierungs- und Interferenzminderungstechnologien, um den Durchsatz und die Verbindungszuverlässigkeit zu verbessern und jedem angeschlossenen Client eine branchenführende 802.11ac Wave 2-Leistung zu bieten. Gleichzeitig ist die Serie T310 für eine schnelle, einfache Installation mit einem ultraleichten, flachen Gehäuse mit IP-67-Einstufung konzipiert, das auch den anspruchsvollsten Außenumgebungen standhält.

Ruckus weiß, dass AP-Bereitstellungen im Außenbereich eine besondere Herausforderung für die Installation und Wartung darstellen. Deshalb verwenden Ruckus-Außen-APs eine Vielzahl von Technologien wie SmartMesh, die die Bereitstellung von APs im Außenbereich vereinfachen.

Die T310-Serie von Ruckus eignet sich perfekt für öffentliche Einrichtungen im Freien mit hoher Dichte, wie Flughäfen, Kongresszentren, Plätze, Einkaufszentren, intelligente Städte und andere dichte städtische Umgebungen. Durch die Bereitstellung eines überragenden Wi-Fi-Erlebnisses für jeden Benutzer an Orten mit hoher Außendichte können Betreiber von Veranstaltungsorten die Zufriedenheit und Treue ihrer Gäste verbessern, neue Arten von Wireless-Anwendungsdiensten bereitstellen und ihre Einnahmen steigern.

Die Ruckus T310-Serie umfasst patentierte Technologien, die nur im Ruckus Wi-Fi-Portfolio zu finden sind.

- Erweiterte Abdeckung mit dem patentierten BeamFlex+™, das multidirektionale Antennenmuster verwendet.

- Verbesserung des Durchsatzes mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet, die es zu nutzen gilt.

Egal, ob Sie zehn oder zehntausend APs einsetzen, die T310 Serie ist durch die Appliance und die virtuellen Verwaltungsoptionen von Ruckus leicht zu verwalten.

Ihre Vorteile:

- EINFACHHEIT

Die Outdoor-APs von Ruckus machen Wi-Fi-Bereitstellungen mit One-Touch-Technologien wie SmartMesh™ extrem einfach. - ATEMBERAUBENDE WI-FI-LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven Antennentechnologie BeamFlex+™ und mildert gleichzeitig Störungen durch die Verwendung von bis zu 64 Richtantennenmustern. - GROSSARTIGES WI-FI IM FREIEN

Erleben Sie hochleistungsfähiges 802.11ac Wave 2 Wi-Fi im Freien mit IP-67-Wetterfestigkeit. - MEHRERE MANAGEMENT-OPTIONEN

Verwalten Sie die T310 Serie mit physischen oder virtuellen Controller-Appliances. - MEHR GERÄTE BEDIENEN

Schließen Sie mehr Geräte gleichzeitig mit zwei MU-MIMO-Raumdatenströmen und gleichzeitigen Dual-Band 2,4/5GHz-Funkgeräten an und verbessern Sie gleichzeitig die Leistung von Nicht-Wave 2-Geräten. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

ChannelFly™ Die Technologie der dynamischen Kanäle nutzt maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR ALS WI-FI

Support-Services über Wi-Fi hinaus mit der Ruckus IoT Suite, Cloudpath-Sicherheits- und Onboarding-Software, der SPoT Wi-Fi-Ortungs-Engine und SCI-Netzwerkanalyse.

Dieses Modell gibt es auch mit Omnidirektionalen Antennen, ausgelegt für je -20 oder -40 Grad Celsius Grad Celsius. Zusätzlich gibt es das Gerät auch noch mit 120 Grad und 30 Grad Sektor-Antennen(ausgelegt für je -40 Grad Celsius). Bitte beachten sie diese bei der Varientenauswahl.

Signalstärke des Ruckus T310 in verschiedenen Szenarien (Wandmontage mit Omnidirektionalen Antennen)

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Der T310 ist ein 802.11ac Wave 2 Outdoor Access Point mit IP67 Zertifizierung für Umgebungen mit hoher Benutzerdichte wie Flughäfen, Kongress- und Messezentren, oder Einkaufszentren. Dieser Access Point verfügt zusätzlich über einen USB Port und einen Gleichstromanschluss.

Benutzer moderner Wi-Fi-Geräte erwarten eine zuverlässige Verbindung - überall und jederzeit. Aber in überfüllten Außenbereichen mit Tausenden von Benutzern und konstantem HF-Rauschen sind sie oft frustriert über schlechte Abdeckung, unterbrochene Verbindungen und reduzierte Datenraten. Diese erschwerenden Wi-Fi-Erfahrungen können leicht zu einer negativen Wahrnehmung des Veranstaltungsortes und des Serviceanbieters führen, was wiederum Geschäftsverluste zur Folge hat. Die Qualität des Netzwerkerlebnisses wird zum "Lackmustest" für Akzeptanz oder Ablehnung.

Als Marktführer bei Wi-Fi-Implementierungen im Freien weiß Ruckus, dass eine einzige AP-Lösung nicht alle möglichen Herausforderungen der vielfältigen und komplexen Anforderungen im Freien erfüllen kann. Aus diesem Grund ist die Ruckus T310 802.11ac Wave 2-Serie mit mehr Vielfalt konzipiert als jeder andere Outdoor-AP auf dem Markt. Die Serie T310 ist entweder mit internen omnidirektionalen Antennen oder mit internen High-Gain-Richtantennenmodellen erhältlich und verwendet patentierte Ruckus-Antennenoptimierungs- und Interferenzminderungstechnologien, um den Durchsatz und die Verbindungszuverlässigkeit zu verbessern und jedem angeschlossenen Client eine branchenführende 802.11ac Wave 2-Leistung zu bieten. Gleichzeitig ist die Serie T310 für eine schnelle, einfache Installation mit einem ultraleichten, flachen Gehäuse mit IP-67-Einstufung konzipiert, das auch den anspruchsvollsten Außenumgebungen standhält.

Ruckus weiß, dass AP-Bereitstellungen im Außenbereich eine besondere Herausforderung für die Installation und Wartung darstellen. Deshalb verwenden Ruckus-Außen-APs eine Vielzahl von Technologien wie SmartMesh, die die Bereitstellung von APs im Außenbereich vereinfachen.

Die T310-Serie von Ruckus eignet sich perfekt für öffentliche Einrichtungen im Freien mit hoher Dichte, wie Flughäfen, Kongresszentren, Plätze, Einkaufszentren, intelligente Städte und andere dichte städtische Umgebungen. Durch die Bereitstellung eines überragenden Wi-Fi-Erlebnisses für jeden Benutzer an Orten mit hoher Außendichte können Betreiber von Veranstaltungsorten die Zufriedenheit und Treue ihrer Gäste verbessern, neue Arten von Wireless-Anwendungsdiensten bereitstellen und ihre Einnahmen steigern.

Die Ruckus T310-Serie umfasst patentierte Technologien, die nur im Ruckus Wi-Fi-Portfolio zu finden sind.

- Erweiterte Abdeckung mit dem patentierten BeamFlex+™, das multidirektionale Antennenmuster verwendet.

- Verbesserung des Durchsatzes mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet, die es zu nutzen gilt.

Egal, ob Sie zehn oder zehntausend APs einsetzen, die T310 Serie ist durch die Appliance und die virtuellen Verwaltungsoptionen von Ruckus leicht zu verwalten.

Ihre Vorteile:

- EINFACHHEIT

Die Outdoor-APs von Ruckus machen Wi-Fi-Bereitstellungen mit One-Touch-Technologien wie SmartMesh™ extrem einfach. - ATEMBERAUBENDE WI-FI-LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven Antennentechnologie BeamFlex+™ und mildert gleichzeitig Störungen durch die Verwendung von bis zu 64 Richtantennenmustern. - GROSSARTIGES WI-FI IM FREIEN

Erleben Sie hochleistungsfähiges 802.11ac Wave 2 Wi-Fi im Freien mit IP-67-Wetterfestigkeit. - MEHRERE MANAGEMENT-OPTIONEN

Verwalten Sie die T310 Serie mit physischen oder virtuellen Controller-Appliances. - MEHR GERÄTE BEDIENEN

Schließen Sie mehr Geräte gleichzeitig mit zwei MU-MIMO-Raumdatenströmen und gleichzeitigen Dual-Band 2,4/5GHz-Funkgeräten an und verbessern Sie gleichzeitig die Leistung von Nicht-Wave 2-Geräten. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

ChannelFly™ Die Technologie der dynamischen Kanäle nutzt maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR ALS WI-FI

Support-Services über Wi-Fi hinaus mit der Ruckus IoT Suite, Cloudpath-Sicherheits- und Onboarding-Software, der SPoT Wi-Fi-Ortungs-Engine und SCI-Netzwerkanalyse.

Dieses Modell gibt es auch mit Omnidirektionalen Antennen, ausgelegt für je -20 oder -40 Grad Celsius Grad Celsius. Zusätzlich gibt es das Gerät auch noch mit 120 Grad und 30 Grad Sektor-Antennen(ausgelegt für je -40 Grad Celsius). Bitte beachten sie diese bei der Varientenauswahl.

Signalstärke des Ruckus T310 in verschiedenen Szenarien (Wandmontage mit Omnidirektionalen Antennen)

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Der T310 ist ein 802.11ac Wave 2 Outdoor Access Point mit IP67 Zertifizierung für Umgebungen mit hoher Benutzerdichte wie Flughäfen, Kongress- und Messezentren, oder Einkaufszentren. Dieser Access Point verfügt zusätzlich über einen USB Port und einen Gleichstromanschluss.

Benutzer moderner Wi-Fi-Geräte erwarten eine zuverlässige Verbindung - überall und jederzeit. Aber in überfüllten Außenbereichen mit Tausenden von Benutzern und konstantem HF-Rauschen sind sie oft frustriert über schlechte Abdeckung, unterbrochene Verbindungen und reduzierte Datenraten. Diese erschwerenden Wi-Fi-Erfahrungen können leicht zu einer negativen Wahrnehmung des Veranstaltungsortes und des Serviceanbieters führen, was wiederum Geschäftsverluste zur Folge hat. Die Qualität des Netzwerkerlebnisses wird zum "Lackmustest" für Akzeptanz oder Ablehnung.

Als Marktführer bei Wi-Fi-Implementierungen im Freien weiß Ruckus, dass eine einzige AP-Lösung nicht alle möglichen Herausforderungen der vielfältigen und komplexen Anforderungen im Freien erfüllen kann. Aus diesem Grund ist die Ruckus T310 802.11ac Wave 2-Serie mit mehr Vielfalt konzipiert als jeder andere Outdoor-AP auf dem Markt. Die Serie T310 ist entweder mit internen omnidirektionalen Antennen oder mit internen High-Gain-Richtantennenmodellen erhältlich und verwendet patentierte Ruckus-Antennenoptimierungs- und Interferenzminderungstechnologien, um den Durchsatz und die Verbindungszuverlässigkeit zu verbessern und jedem angeschlossenen Client eine branchenführende 802.11ac Wave 2-Leistung zu bieten. Gleichzeitig ist die Serie T310 für eine schnelle, einfache Installation mit einem ultraleichten, flachen Gehäuse mit IP-67-Einstufung konzipiert, das auch den anspruchsvollsten Außenumgebungen standhält.

Ruckus weiß, dass AP-Bereitstellungen im Außenbereich eine besondere Herausforderung für die Installation und Wartung darstellen. Deshalb verwenden Ruckus-Außen-APs eine Vielzahl von Technologien wie SmartMesh, die die Bereitstellung von APs im Außenbereich vereinfachen.

Die T310-Serie von Ruckus eignet sich perfekt für öffentliche Einrichtungen im Freien mit hoher Dichte, wie Flughäfen, Kongresszentren, Plätze, Einkaufszentren, intelligente Städte und andere dichte städtische Umgebungen. Durch die Bereitstellung eines überragenden Wi-Fi-Erlebnisses für jeden Benutzer an Orten mit hoher Außendichte können Betreiber von Veranstaltungsorten die Zufriedenheit und Treue ihrer Gäste verbessern, neue Arten von Wireless-Anwendungsdiensten bereitstellen und ihre Einnahmen steigern.

Die Ruckus T310-Serie umfasst patentierte Technologien, die nur im Ruckus Wi-Fi-Portfolio zu finden sind.

- Erweiterte Abdeckung mit dem patentierten BeamFlex+™, das multidirektionale Antennenmuster verwendet.

- Verbesserung des Durchsatzes mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet, die es zu nutzen gilt.

Egal, ob Sie zehn oder zehntausend APs einsetzen, die T310 Serie ist durch die Appliance und die virtuellen Verwaltungsoptionen von Ruckus leicht zu verwalten.

Ihre Vorteile:

- EINFACHHEIT

Die Outdoor-APs von Ruckus machen Wi-Fi-Bereitstellungen mit One-Touch-Technologien wie SmartMesh™ extrem einfach. - ATEMBERAUBENDE WI-FI-LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven Antennentechnologie BeamFlex+™ und mildert gleichzeitig Störungen durch die Verwendung von bis zu 64 Richtantennenmustern. - GROSSARTIGES WI-FI IM FREIEN

Erleben Sie hochleistungsfähiges 802.11ac Wave 2 Wi-Fi im Freien mit IP-67-Wetterfestigkeit. - MEHRERE MANAGEMENT-OPTIONEN

Verwalten Sie die T310 Serie mit physischen oder virtuellen Controller-Appliances. - MEHR GERÄTE BEDIENEN

Schließen Sie mehr Geräte gleichzeitig mit zwei MU-MIMO-Raumdatenströmen und gleichzeitigen Dual-Band 2,4/5GHz-Funkgeräten an und verbessern Sie gleichzeitig die Leistung von Nicht-Wave 2-Geräten. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

ChannelFly™ Die Technologie der dynamischen Kanäle nutzt maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR ALS WI-FI

Support-Services über Wi-Fi hinaus mit der Ruckus IoT Suite, Cloudpath-Sicherheits- und Onboarding-Software, der SPoT Wi-Fi-Ortungs-Engine und SCI-Netzwerkanalyse.

Dieses Modell gibt es auch mit Omnidirektionalen Antennen, ausgelegt für je -20 oder -40 Grad Celsius Grad Celsius. Zusätzlich gibt es das Gerät auch noch mit 120 Grad und 30 Grad Sektor-Antennen(ausgelegt für je -40 Grad Celsius). Bitte beachten sie diese bei der Varientenauswahl.

Signalstärke des Ruckus T310 in verschiedenen Szenarien (Wandmontage mit Omnidirektionalen Antennen)

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Der T310 ist ein 802.11ac Wave 2 Outdoor Access Point mit IP67 Zertifizierung für Umgebungen mit hoher Benutzerdichte wie Flughäfen, Kongress- und Messezentren, oder Einkaufszentren. Dieser Access Point verfügt zusätzlich über einen USB Port und einen Gleichstromanschluss.

Benutzer moderner Wi-Fi-Geräte erwarten eine zuverlässige Verbindung - überall und jederzeit. Aber in überfüllten Außenbereichen mit Tausenden von Benutzern und konstantem HF-Rauschen sind sie oft frustriert über schlechte Abdeckung, unterbrochene Verbindungen und reduzierte Datenraten. Diese erschwerenden Wi-Fi-Erfahrungen können leicht zu einer negativen Wahrnehmung des Veranstaltungsortes und des Serviceanbieters führen, was wiederum Geschäftsverluste zur Folge hat. Die Qualität des Netzwerkerlebnisses wird zum "Lackmustest" für Akzeptanz oder Ablehnung.

Als Marktführer bei Wi-Fi-Implementierungen im Freien weiß Ruckus, dass eine einzige AP-Lösung nicht alle möglichen Herausforderungen der vielfältigen und komplexen Anforderungen im Freien erfüllen kann. Aus diesem Grund ist die Ruckus T310 802.11ac Wave 2-Serie mit mehr Vielfalt konzipiert als jeder andere Outdoor-AP auf dem Markt. Die Serie T310 ist entweder mit internen omnidirektionalen Antennen oder mit internen High-Gain-Richtantennenmodellen erhältlich und verwendet patentierte Ruckus-Antennenoptimierungs- und Interferenzminderungstechnologien, um den Durchsatz und die Verbindungszuverlässigkeit zu verbessern und jedem angeschlossenen Client eine branchenführende 802.11ac Wave 2-Leistung zu bieten. Gleichzeitig ist die Serie T310 für eine schnelle, einfache Installation mit einem ultraleichten, flachen Gehäuse mit IP-67-Einstufung konzipiert, das auch den anspruchsvollsten Außenumgebungen standhält.

Ruckus weiß, dass AP-Bereitstellungen im Außenbereich eine besondere Herausforderung für die Installation und Wartung darstellen. Deshalb verwenden Ruckus-Außen-APs eine Vielzahl von Technologien wie SmartMesh, die die Bereitstellung von APs im Außenbereich vereinfachen.

Die T310-Serie von Ruckus eignet sich perfekt für öffentliche Einrichtungen im Freien mit hoher Dichte, wie Flughäfen, Kongresszentren, Plätze, Einkaufszentren, intelligente Städte und andere dichte städtische Umgebungen. Durch die Bereitstellung eines überragenden Wi-Fi-Erlebnisses für jeden Benutzer an Orten mit hoher Außendichte können Betreiber von Veranstaltungsorten die Zufriedenheit und Treue ihrer Gäste verbessern, neue Arten von Wireless-Anwendungsdiensten bereitstellen und ihre Einnahmen steigern.

Die Ruckus T310-Serie umfasst patentierte Technologien, die nur im Ruckus Wi-Fi-Portfolio zu finden sind.

- Erweiterte Abdeckung mit dem patentierten BeamFlex+™, das multidirektionale Antennenmuster verwendet.

- Verbesserung des Durchsatzes mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet, die es zu nutzen gilt.

Egal, ob Sie zehn oder zehntausend APs einsetzen, die T310 Serie ist durch die Appliance und die virtuellen Verwaltungsoptionen von Ruckus leicht zu verwalten.

Ihre Vorteile:

- EINFACHHEIT

Die Outdoor-APs von Ruckus machen Wi-Fi-Bereitstellungen mit One-Touch-Technologien wie SmartMesh™ extrem einfach. - ATEMBERAUBENDE WI-FI-LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven Antennentechnologie BeamFlex+™ und mildert gleichzeitig Störungen durch die Verwendung von bis zu 64 Richtantennenmustern. - GROSSARTIGES WI-FI IM FREIEN

Erleben Sie hochleistungsfähiges 802.11ac Wave 2 Wi-Fi im Freien mit IP-67-Wetterfestigkeit. - MEHRERE MANAGEMENT-OPTIONEN

Verwalten Sie die T310 Serie mit physischen oder virtuellen Controller-Appliances. - MEHR GERÄTE BEDIENEN

Schließen Sie mehr Geräte gleichzeitig mit zwei MU-MIMO-Raumdatenströmen und gleichzeitigen Dual-Band 2,4/5GHz-Funkgeräten an und verbessern Sie gleichzeitig die Leistung von Nicht-Wave 2-Geräten. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

ChannelFly™ Die Technologie der dynamischen Kanäle nutzt maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR ALS WI-FI

Support-Services über Wi-Fi hinaus mit der Ruckus IoT Suite, Cloudpath-Sicherheits- und Onboarding-Software, der SPoT Wi-Fi-Ortungs-Engine und SCI-Netzwerkanalyse.

Dieses Modell gibt es auch mit Omnidirektionalen Antennen, ausgelegt für je -20 oder -40 Grad Celsius Grad Celsius. Zusätzlich gibt es das Gerät auch noch mit 120 Grad und 30 Grad Sektor-Antennen(ausgelegt für je -40 Grad Celsius). Bitte beachten sie diese bei der Varientenauswahl.

Signalstärke des Ruckus T310 in verschiedenen Szenarien (Wandmontage mit Omnidirektionalen Antennen)

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Der T310 ist ein 802.11ac Wave 2 Outdoor Access Point mit IP67 Zertifizierung für Umgebungen mit hoher Benutzerdichte wie Flughäfen, Kongress- und Messezentren, oder Einkaufszentren. Dieser Access Point verfügt zusätzlich über einen USB Port und einen Gleichstromanschluss.

Benutzer moderner Wi-Fi-Geräte erwarten eine zuverlässige Verbindung - überall und jederzeit. Aber in überfüllten Außenbereichen mit Tausenden von Benutzern und konstantem HF-Rauschen sind sie oft frustriert über schlechte Abdeckung, unterbrochene Verbindungen und reduzierte Datenraten. Diese erschwerenden Wi-Fi-Erfahrungen können leicht zu einer negativen Wahrnehmung des Veranstaltungsortes und des Serviceanbieters führen, was wiederum Geschäftsverluste zur Folge hat. Die Qualität des Netzwerkerlebnisses wird zum "Lackmustest" für Akzeptanz oder Ablehnung.

Als Marktführer bei Wi-Fi-Implementierungen im Freien weiß Ruckus, dass eine einzige AP-Lösung nicht alle möglichen Herausforderungen der vielfältigen und komplexen Anforderungen im Freien erfüllen kann. Aus diesem Grund ist die Ruckus T310 802.11ac Wave 2-Serie mit mehr Vielfalt konzipiert als jeder andere Outdoor-AP auf dem Markt. Die Serie T310 ist entweder mit internen omnidirektionalen Antennen oder mit internen High-Gain-Richtantennenmodellen erhältlich und verwendet patentierte Ruckus-Antennenoptimierungs- und Interferenzminderungstechnologien, um den Durchsatz und die Verbindungszuverlässigkeit zu verbessern und jedem angeschlossenen Client eine branchenführende 802.11ac Wave 2-Leistung zu bieten. Gleichzeitig ist die Serie T310 für eine schnelle, einfache Installation mit einem ultraleichten, flachen Gehäuse mit IP-67-Einstufung konzipiert, das auch den anspruchsvollsten Außenumgebungen standhält.

Ruckus weiß, dass AP-Bereitstellungen im Außenbereich eine besondere Herausforderung für die Installation und Wartung darstellen. Deshalb verwenden Ruckus-Außen-APs eine Vielzahl von Technologien wie SmartMesh, die die Bereitstellung von APs im Außenbereich vereinfachen.

Die T310-Serie von Ruckus eignet sich perfekt für öffentliche Einrichtungen im Freien mit hoher Dichte, wie Flughäfen, Kongresszentren, Plätze, Einkaufszentren, intelligente Städte und andere dichte städtische Umgebungen. Durch die Bereitstellung eines überragenden Wi-Fi-Erlebnisses für jeden Benutzer an Orten mit hoher Außendichte können Betreiber von Veranstaltungsorten die Zufriedenheit und Treue ihrer Gäste verbessern, neue Arten von Wireless-Anwendungsdiensten bereitstellen und ihre Einnahmen steigern.

Die Ruckus T310-Serie umfasst patentierte Technologien, die nur im Ruckus Wi-Fi-Portfolio zu finden sind.

- Erweiterte Abdeckung mit dem patentierten BeamFlex+™, das multidirektionale Antennenmuster verwendet.

- Verbesserung des Durchsatzes mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet, die es zu nutzen gilt.

Egal, ob Sie zehn oder zehntausend APs einsetzen, die T310 Serie ist durch die Appliance und die virtuellen Verwaltungsoptionen von Ruckus leicht zu verwalten.

Ihre Vorteile:

- EINFACHHEIT

Die Outdoor-APs von Ruckus machen Wi-Fi-Bereitstellungen mit One-Touch-Technologien wie SmartMesh™ extrem einfach. - ATEMBERAUBENDE WI-FI-LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven Antennentechnologie BeamFlex+™ und mildert gleichzeitig Störungen durch die Verwendung von bis zu 64 Richtantennenmustern. - GROSSARTIGES WI-FI IM FREIEN

Erleben Sie hochleistungsfähiges 802.11ac Wave 2 Wi-Fi im Freien mit IP-67-Wetterfestigkeit. - MEHRERE MANAGEMENT-OPTIONEN

Verwalten Sie die T310 Serie mit physischen oder virtuellen Controller-Appliances. - MEHR GERÄTE BEDIENEN

Schließen Sie mehr Geräte gleichzeitig mit zwei MU-MIMO-Raumdatenströmen und gleichzeitigen Dual-Band 2,4/5GHz-Funkgeräten an und verbessern Sie gleichzeitig die Leistung von Nicht-Wave 2-Geräten. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

ChannelFly™ Die Technologie der dynamischen Kanäle nutzt maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR ALS WI-FI

Support-Services über Wi-Fi hinaus mit der Ruckus IoT Suite, Cloudpath-Sicherheits- und Onboarding-Software, der SPoT Wi-Fi-Ortungs-Engine und SCI-Netzwerkanalyse.

Dieses Modell gibt es auch mit Omnidirektionalen Antennen, ausgelegt für je -20 oder -40 Grad Celsius Grad Celsius. Zusätzlich gibt es das Gerät auch noch mit 120 Grad und 30 Grad Sektor-Antennen(ausgelegt für je -40 Grad Celsius). Bitte beachten sie diese bei der Varientenauswahl.

Signalstärke des Ruckus T310 in verschiedenen Szenarien (Wandmontage mit Omnidirektionalen Antennen)

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Der T310 ist ein 802.11ac Wave 2 Outdoor Access Point mit IP67 Zertifizierung für Umgebungen mit hoher Benutzerdichte wie Flughäfen, Kongress- und Messezentren, oder Einkaufszentren. Dieser Access Point verfügt zusätzlich über einen USB Port und einen Gleichstromanschluss.

Benutzer moderner Wi-Fi-Geräte erwarten eine zuverlässige Verbindung - überall und jederzeit. Aber in überfüllten Außenbereichen mit Tausenden von Benutzern und konstantem HF-Rauschen sind sie oft frustriert über schlechte Abdeckung, unterbrochene Verbindungen und reduzierte Datenraten. Diese erschwerenden Wi-Fi-Erfahrungen können leicht zu einer negativen Wahrnehmung des Veranstaltungsortes und des Serviceanbieters führen, was wiederum Geschäftsverluste zur Folge hat. Die Qualität des Netzwerkerlebnisses wird zum "Lackmustest" für Akzeptanz oder Ablehnung.

Als Marktführer bei Wi-Fi-Implementierungen im Freien weiß Ruckus, dass eine einzige AP-Lösung nicht alle möglichen Herausforderungen der vielfältigen und komplexen Anforderungen im Freien erfüllen kann. Aus diesem Grund ist die Ruckus T310 802.11ac Wave 2-Serie mit mehr Vielfalt konzipiert als jeder andere Outdoor-AP auf dem Markt. Die Serie T310 ist entweder mit internen omnidirektionalen Antennen oder mit internen High-Gain-Richtantennenmodellen erhältlich und verwendet patentierte Ruckus-Antennenoptimierungs- und Interferenzminderungstechnologien, um den Durchsatz und die Verbindungszuverlässigkeit zu verbessern und jedem angeschlossenen Client eine branchenführende 802.11ac Wave 2-Leistung zu bieten. Gleichzeitig ist die Serie T310 für eine schnelle, einfache Installation mit einem ultraleichten, flachen Gehäuse mit IP-67-Einstufung konzipiert, das auch den anspruchsvollsten Außenumgebungen standhält.

Ruckus weiß, dass AP-Bereitstellungen im Außenbereich eine besondere Herausforderung für die Installation und Wartung darstellen. Deshalb verwenden Ruckus-Außen-APs eine Vielzahl von Technologien wie SmartMesh, die die Bereitstellung von APs im Außenbereich vereinfachen.

Die T310-Serie von Ruckus eignet sich perfekt für öffentliche Einrichtungen im Freien mit hoher Dichte, wie Flughäfen, Kongresszentren, Plätze, Einkaufszentren, intelligente Städte und andere dichte städtische Umgebungen. Durch die Bereitstellung eines überragenden Wi-Fi-Erlebnisses für jeden Benutzer an Orten mit hoher Außendichte können Betreiber von Veranstaltungsorten die Zufriedenheit und Treue ihrer Gäste verbessern, neue Arten von Wireless-Anwendungsdiensten bereitstellen und ihre Einnahmen steigern.

Die Ruckus T310-Serie umfasst patentierte Technologien, die nur im Ruckus Wi-Fi-Portfolio zu finden sind.

- Erweiterte Abdeckung mit dem patentierten BeamFlex+™, das multidirektionale Antennenmuster verwendet.

- Verbesserung des Durchsatzes mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet, die es zu nutzen gilt.

Egal, ob Sie zehn oder zehntausend APs einsetzen, die T310 Serie ist durch die Appliance und die virtuellen Verwaltungsoptionen von Ruckus leicht zu verwalten.

Ihre Vorteile:

- EINFACHHEIT

Die Outdoor-APs von Ruckus machen Wi-Fi-Bereitstellungen mit One-Touch-Technologien wie SmartMesh™ extrem einfach. - ATEMBERAUBENDE WI-FI-LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven Antennentechnologie BeamFlex+™ und mildert gleichzeitig Störungen durch die Verwendung von bis zu 64 Richtantennenmustern. - GROSSARTIGES WI-FI IM FREIEN

Erleben Sie hochleistungsfähiges 802.11ac Wave 2 Wi-Fi im Freien mit IP-67-Wetterfestigkeit. - MEHRERE MANAGEMENT-OPTIONEN

Verwalten Sie die T310 Serie mit physischen oder virtuellen Controller-Appliances. - MEHR GERÄTE BEDIENEN

Schließen Sie mehr Geräte gleichzeitig mit zwei MU-MIMO-Raumdatenströmen und gleichzeitigen Dual-Band 2,4/5GHz-Funkgeräten an und verbessern Sie gleichzeitig die Leistung von Nicht-Wave 2-Geräten. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

ChannelFly™ Die Technologie der dynamischen Kanäle nutzt maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR ALS WI-FI

Support-Services über Wi-Fi hinaus mit der Ruckus IoT Suite, Cloudpath-Sicherheits- und Onboarding-Software, der SPoT Wi-Fi-Ortungs-Engine und SCI-Netzwerkanalyse.

Dieses Modell gibt es auch mit Omnidirektionalen Antennen, ausgelegt für je -20 oder -40 Grad Celsius Grad Celsius. Zusätzlich gibt es das Gerät auch noch mit 120 Grad und 30 Grad Sektor-Antennen(ausgelegt für je -40 Grad Celsius). Bitte beachten sie diese bei der Varientenauswahl.

Signalstärke des Ruckus T310 in verschiedenen Szenarien (Wandmontage mit Omnidirektionalen Antennen)

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Ruckus Advanced Hardware Replacement bietet eine robuste Lösung für Unternehmen, die sich auf kontinuierliche Netzwerksicherheit und ununterbrochene Leistung verlassen müssen. Diese Serviceoption gewährleistet, dass im Falle eines Hardwareausfalls ein nahtloser Übergang zu Ersatzgeräten erfolgt.

Als Marktführer für Wi-Fi-Installationen im Freien weiß RUCKUS, dass eine AP-Lösung nicht alle nicht alle Herausforderungen der vielfältigen und komplexen Anforderungen im Außenbereich erfüllen kann. Aus diesem Grund ist die RUCKUS T350 Wi-Fi 6 Serie mit mehr Vielfalt als jeder andere Outdoor-AP auf dem Markt. heute. Die Serie ist entweder mit internen Rundstrahlantennen oder mit internen High-Gain-Richtantennen erhältlich. Die T350 Serie nutzt die patentierte RUCKUS Antennenoptimierung und Interferenz und Interferenzminderungstechnologien, um den Durchsatz und die Verbindungszuverlässigkeit zu verbessern und eine Wi-Fi 6 Leistung für jeden angeschlossenen Client. Gleichzeitig ist die T350-Serie für eine ein ultraleichtes, flaches Gehäuse mit Schutzklasse IP-67, das auch den schwierigsten den anspruchsvollsten Außenumgebungen standhält.

Wir bei RUCKUS wissen, dass die Installation und Wartung von APs im Außenbereich eine besondere Herausforderung darstellt. Aus diesem Grund verwenden RUCKUS APs für den Außenbereich eine Reihe von Technologien wie SmartMesh, die die Installation von APs im Außenbereich vereinfachen.

Die RUCKUS T350 Serie eignet sich perfekt für öffentliche Außenbereiche mit hoher Dichte, wie Flughäfen, Kongresszentren, Plätze, Einkaufszentren, Smart Cities und andere dichte städtische Umgebungen. Durch die Bereitstellung eines überragenden Wi-Fi-Erlebnisses für jeden Benutzer an Orten mit hoher Dichte im Freien können Betreiber von Veranstaltungsorten die Zufriedenheit und Loyalität ihrer Gäste verbessern, neue Arten von drahtlosen Anwendungsdiensten anbieten und Einnahmen steigern.

Die RUCKUS T350 Serie beinhaltet patentierte Technologien, die nur im RUCKUS Wi-Fi Portfolio zu finden sind.

- Erweiterte Abdeckung mit patentiertem BeamFlex+, das multidirektionale Antennenmuster nutzt-

- Verbesserter Durchsatz mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet und verwenden.

Egal, ob Sie zehn oder zehntausend APs einsetzen, die T350 Serie ist einfach zu verwalten durch RUCKUS' Appliance- und virtuelle Verwaltungsoptionen.

Ihre Vorteile:

- EINFACHHEIT

RUCKUS' Outdoor APs make Wi-Fi deployments extremely simple to deploy with one-touch technologies like SmartMesh™ - ATEMBERAUBENDE WI-FI-LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven BeamFlex®+-Antennentechnologie und reduziert Interferenzen durch Nutzung von bis zu 64 Richtantennenmustern. - GROSSARTIGES WI-FI IM FREIEN

Erleben Sie hochleistungsfähiges Wi-Fi 6 für den Außenbereich mit IP-67 Witterungsbeständigkeit. - MEHRERE MANAGEMENT-OPTIONEN

Verwalten Sie die T350 Serie mit physischen oder virtuellen Controller-Anwendungen. - MEHR GERÄTE BEDIENEN

Verbinden Sie mehr Geräte gleichzeitig mit zwei MU-MIMO-Spatial-Streams und gleichzeitigen Dual-Band-Funkgeräten mit 2,4/5 GHz und verbessern Sie gleichzeitig die Leistung von Nicht-11ax-Geräten. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

Die dynamische ChannelFly®-Kanaltechnologie nutzt maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR ALS WI-FI

Unterstützen Sie Services, die über Wi-Fi hinausgehen, mit der RUCKUS IoT Suite, der Cloudpath Sicherheits- und Onboarding-Software, der SPoT Wi-Fi Locationing Engine und der SCI Netzwerkanalyse.

Bitte beachten Sie, dass es dieses Modell auch mit Auslegung für -40 Grad Celsius gibt.

Der Unleashed Access Point benötigt keinen dedizierten Controller, um ein WLAN-Netzwerk zu erstellen und zu verwalten. Stattdessen fungiert einer der APs als Master, der die Funktionen eines Controllers übernimmt und die anderen APs als Mitglieder verwaltet. Die Unleashed Access Points sind für kleinere WLAN-Bereitstellungen geeignet, bei denen nur eine geringe Anzahl von Access Points benötigt wird. Die Leashed Access Points hingegen benötigen einen externen Controller, wie z.B. einen ZoneDirector oder einen SmartZone, um ein WLAN-Netzwerk zu erstellen und zu verwalten. Die Leashed APs sind für größere WLAN-Bereitstellungen geeignet, bei denen eine hohe Anzahl von APs benötigt wird.

Signalstärke der Ruckus T350 Modelle

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Als Marktführer für Wi-Fi-Installationen im Freien weiß RUCKUS, dass eine AP-Lösung nicht alle nicht alle Herausforderungen der vielfältigen und komplexen Anforderungen im Außenbereich erfüllen kann. Aus diesem Grund ist die RUCKUS T350 Wi-Fi 6 Serie mit mehr Vielfalt als jeder andere Outdoor-AP auf dem Markt. heute. Die Serie ist entweder mit internen Rundstrahlantennen oder mit internen High-Gain-Richtantennen erhältlich. Die T350 Serie nutzt die patentierte RUCKUS Antennenoptimierung und Interferenz und Interferenzminderungstechnologien, um den Durchsatz und die Verbindungszuverlässigkeit zu verbessern und eine Wi-Fi 6 Leistung für jeden angeschlossenen Client. Gleichzeitig ist die T350-Serie für eine ein ultraleichtes, flaches Gehäuse mit Schutzklasse IP-67, das auch den schwierigsten den anspruchsvollsten Außenumgebungen standhält.

Wir bei RUCKUS wissen, dass die Installation und Wartung von APs im Außenbereich eine besondere Herausforderung darstellt. Aus diesem Grund verwenden RUCKUS APs für den Außenbereich eine Reihe von Technologien wie SmartMesh, die die Installation von APs im Außenbereich vereinfachen.

Die RUCKUS T350 Serie eignet sich perfekt für öffentliche Außenbereiche mit hoher Dichte, wie Flughäfen, Kongresszentren, Plätze, Einkaufszentren, Smart Cities und andere dichte städtische Umgebungen. Durch die Bereitstellung eines überragenden Wi-Fi-Erlebnisses für jeden Benutzer an Orten mit hoher Dichte im Freien können Betreiber von Veranstaltungsorten die Zufriedenheit und Loyalität ihrer Gäste verbessern, neue Arten von drahtlosen Anwendungsdiensten anbieten und Einnahmen steigern.

Die RUCKUS T350 Serie beinhaltet patentierte Technologien, die nur im RUCKUS Wi-Fi Portfolio zu finden sind.

- Erweiterte Abdeckung mit patentiertem BeamFlex+, das multidirektionale Antennenmuster nutzt-

- Verbesserter Durchsatz mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet und verwenden.

Egal, ob Sie zehn oder zehntausend APs einsetzen, die T350 Serie ist einfach zu verwalten durch RUCKUS' Appliance- und virtuelle Verwaltungsoptionen.

Ihre Vorteile:

- EINFACHHEIT

RUCKUS' Outdoor APs make Wi-Fi deployments extremely simple to deploy with one-touch technologies like SmartMesh™ - ATEMBERAUBENDE WI-FI-LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven BeamFlex®+-Antennentechnologie und reduziert Interferenzen durch Nutzung von bis zu 64 Richtantennenmustern. - GROSSARTIGES WI-FI IM FREIEN

Erleben Sie hochleistungsfähiges Wi-Fi 6 für den Außenbereich mit IP-67 Witterungsbeständigkeit. - MEHRERE MANAGEMENT-OPTIONEN

Verwalten Sie die T350 Serie mit physischen oder virtuellen Controller-Anwendungen. - MEHR GERÄTE BEDIENEN

Verbinden Sie mehr Geräte gleichzeitig mit zwei MU-MIMO-Spatial-Streams und gleichzeitigen Dual-Band-Funkgeräten mit 2,4/5 GHz und verbessern Sie gleichzeitig die Leistung von Nicht-11ax-Geräten. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

Die dynamische ChannelFly®-Kanaltechnologie nutzt maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR ALS WI-FI

Unterstützen Sie Services, die über Wi-Fi hinausgehen, mit der RUCKUS IoT Suite, der Cloudpath Sicherheits- und Onboarding-Software, der SPoT Wi-Fi Locationing Engine und der SCI Netzwerkanalyse.

Bitte beachten Sie, dass es dieses Modell auch mit Auslegung für -40 Grad Celsius gibt.

Der Unleashed Access Point benötigt keinen dedizierten Controller, um ein WLAN-Netzwerk zu erstellen und zu verwalten. Stattdessen fungiert einer der APs als Master, der die Funktionen eines Controllers übernimmt und die anderen APs als Mitglieder verwaltet. Die Unleashed Access Points sind für kleinere WLAN-Bereitstellungen geeignet, bei denen nur eine geringe Anzahl von Access Points benötigt wird. Die Leashed Access Points hingegen benötigen einen externen Controller, wie z.B. einen ZoneDirector oder einen SmartZone, um ein WLAN-Netzwerk zu erstellen und zu verwalten. Die Leashed APs sind für größere WLAN-Bereitstellungen geeignet, bei denen eine hohe Anzahl von APs benötigt wird.

Signalstärke der Ruckus T350 Modelle

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Dieses Modell gibt es auch mit 120 Grad Sektor-Antennen. Bitte beachten sie diese bei der Varientenauswahl.

Der T610 ist ein 802.11ac Wave 2 Outdoor Access Point mit IP67 Zertifizierung für Umgebungen mit hoher Dichte und hoher Leistungsanforderung wie Universitätsgeländen, Stadien, Kongress- und Messezentren sowie Verkehrsknotenpunkte.

An stark frequentierten öffentlichen Orten im Freien benötigen Benutzer und Betreiber schnelle und zuverlässige Verbindungen. Ob es sich um Smartphones mit bandbreitenintensiven Sprach- und Videoanwendungen, Sensoren für das Internet der Dinge (IoT) oder um "Smart City"-Verbindungsgeräte handelt, überfüllte Außenbereiche erfordern ein leistungsstarkes Wi-Fi.

Der Ruckus T610 bietet blitzschnelle Konnektivität für Außenanwendungen mittlerer Dichte mit Datenraten von bis zu 2,5 Gbps - den höchsten verfügbaren Datenraten für Wi-Fi-Clients. Die patentierte adaptive Antennentechnologie von Ruckus verbessert die Signalqualität für jedes angeschlossene Gerät, überall. Und der AP liefert all dies in einem Gehäuse in Industriequalität, das den Belastungen der Elemente in praktisch jedem Außenbereich standhält.

Der T610 wurde speziell für stark frequentierte öffentliche Einrichtungen wie Außengelände und Hotspots, Arenen, Kongresszentren, sowie Verkehrsknotenpunkte entwickelt. Er bietet industrietaugliche Funktionen wie den sicheren Image-Download und einen IP67-konformen USB-Port, wodurch sich IoT-Anwendungen für Smart Cities oder groß angelegte Videoüberwachungs-/Kontrollsysteme leicht implementieren lassen. Es ist die perfekte Wahl für Einsätze mit mittlerer Dichte und Standard-Ethernet-Backhaul, die eine erstklassige drahtlose Leistung erfordern.

Der T610 802.11ac Wi-Fi AP enthält patentierte Technologien, die nur im Ruckus Wi-Fi-Portfolio zu finden sind.

- Erweiterte Abdeckung mit dem patentierten BeamFlex+, der multidirektionale Antennenmuster verwendet.

- Verbesserter Durchsatz mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet.

Zusätzlich bietet der T610 eine vollständige Ergänzung der 802.11ac-Funktionen der nächsten Generation. Die Unterstützung von 802.11ac Multi-User MIMO (MU-MIMO) ermöglicht es dem AP, gleichzeitig an mehrere Client-Geräte zu übertragen, wodurch die Effizienz der Sendezeit und der Gesamtdurchsatz für alle Clients - auch für Nicht-Wave-2-Geräte - drastisch verbessert wird. Die drahtlose SmartMesh™ Vermaschungstechnologie beschleunigt die Zeit bis zur Bereitstellung und eliminiert die Kosten, die mit der Ausführung der Ethernet-Verkabelung zwischen mehreren Zugangspunkten im Netzwerk verbunden sind.

Egal, ob Sie zehn oder zehntausend APs bereitstellen, das T610 ist durch die Appliance-, Virtual- und Cloud-Management-Optionen von Ruckus auch einfach zu verwalten.

Ihre Vorteile:

- TOLLES WI-FI IM FREIEN

Erleben Sie hochleistungsfähiges Wave 2 Wi-Fi im Außenbereich mit IP-67-Wetterfestigkeit und 2 Gigabit-Ethernet-Ports. - ÜBERWALTIGENDE WI-FI LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven Antennentechnologie BeamFlex+™ und mildert gleichzeitig Störungen durch die Verwendung von über 4.000 Richtantennendiagrammen. - MEHRERE MANAGEMENT-OPTIONEN

Verwalten Sie das T610 aus der Cloud oder mit physischen/virtuellen Geräten vor Ort. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

Die ChannelFly™ Technologie der dynamischen Kanäle nutzt maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR GERÄTE BEDIENEN

Schließen Sie mehr Geräte gleichzeitig mit vier räumlichen MU-MIMO-Streams und gleichzeitigen Dual-Band 2,4/5GHz-Funkgeräten an und verbessern Sie gleichzeitig die Leistung von Nicht-Wave-2-Geräten. - ERWEITERTES BACKHAUL

Koppeln Sie zwei Onboard 1GbE-Ports mit Link Aggregation (LACP), um den Durchsatz zwischen dem AP und dem kabelgebundenen Switch zu maximieren. - ERWEITERBARE FÄHIGKEITEN

Erweitern Sie die AP-Fähigkeiten über den integrierten USB 2.0-Port, um zusätzliche Technologien zu unterstützen. - MEHR ALS WI-FI

Support-Services über Wi-Fi hinaus mit der Ruckus IoT Suite, Cloudpath-Sicherheits- und Onboarding-Software, der SPoT Wi-Fi-Ortungs-Engine und SCI-Netzwerkanalyse.

Signalstärke des Ruckus T610 in verschiedenen Szenarien (Wandmontage mit Omnidirektionalen Antennen)

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Dieses Modell gibt es auch mit 120 Grad Sektor-Antennen. Bitte beachten sie diese bei der Varientenauswahl.

Der T610 ist ein 802.11ac Wave 2 Outdoor Access Point mit IP67 Zertifizierung für Umgebungen mit hoher Dichte und hoher Leistungsanforderung wie Universitätsgeländen, Stadien, Kongress- und Messezentren sowie Verkehrsknotenpunkte.

An stark frequentierten öffentlichen Orten im Freien benötigen Benutzer und Betreiber schnelle und zuverlässige Verbindungen. Ob es sich um Smartphones mit bandbreitenintensiven Sprach- und Videoanwendungen, Sensoren für das Internet der Dinge (IoT) oder um "Smart City"-Verbindungsgeräte handelt, überfüllte Außenbereiche erfordern ein leistungsstarkes Wi-Fi.

Der Ruckus T610 bietet blitzschnelle Konnektivität für Außenanwendungen mittlerer Dichte mit Datenraten von bis zu 2,5 Gbps - den höchsten verfügbaren Datenraten für Wi-Fi-Clients. Die patentierte adaptive Antennentechnologie von Ruckus verbessert die Signalqualität für jedes angeschlossene Gerät, überall. Und der AP liefert all dies in einem Gehäuse in Industriequalität, das den Belastungen der Elemente in praktisch jedem Außenbereich standhält.

Der T610 wurde speziell für stark frequentierte öffentliche Einrichtungen wie Außengelände und Hotspots, Arenen, Kongresszentren, sowie Verkehrsknotenpunkte entwickelt. Er bietet industrietaugliche Funktionen wie den sicheren Image-Download und einen IP67-konformen USB-Port, wodurch sich IoT-Anwendungen für Smart Cities oder groß angelegte Videoüberwachungs-/Kontrollsysteme leicht implementieren lassen. Es ist die perfekte Wahl für Einsätze mit mittlerer Dichte und Standard-Ethernet-Backhaul, die eine erstklassige drahtlose Leistung erfordern.

Der T610 802.11ac Wi-Fi AP enthält patentierte Technologien, die nur im Ruckus Wi-Fi-Portfolio zu finden sind.

- Erweiterte Abdeckung mit dem patentierten BeamFlex+, der multidirektionale Antennenmuster verwendet.

- Verbesserter Durchsatz mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet.

Zusätzlich bietet der T610 eine vollständige Ergänzung der 802.11ac-Funktionen der nächsten Generation. Die Unterstützung von 802.11ac Multi-User MIMO (MU-MIMO) ermöglicht es dem AP, gleichzeitig an mehrere Client-Geräte zu übertragen, wodurch die Effizienz der Sendezeit und der Gesamtdurchsatz für alle Clients - auch für Nicht-Wave-2-Geräte - drastisch verbessert wird. Die drahtlose SmartMesh™ Vermaschungstechnologie beschleunigt die Zeit bis zur Bereitstellung und eliminiert die Kosten, die mit der Ausführung der Ethernet-Verkabelung zwischen mehreren Zugangspunkten im Netzwerk verbunden sind.

Egal, ob Sie zehn oder zehntausend APs bereitstellen, das T610 ist durch die Appliance-, Virtual- und Cloud-Management-Optionen von Ruckus auch einfach zu verwalten.

Ihre Vorteile:

- TOLLES WI-FI IM FREIEN

Erleben Sie hochleistungsfähiges Wave 2 Wi-Fi im Außenbereich mit IP-67-Wetterfestigkeit und 2 Gigabit-Ethernet-Ports. - ÜBERWALTIGENDE WI-FI LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven Antennentechnologie BeamFlex+™ und mildert gleichzeitig Störungen durch die Verwendung von über 4.000 Richtantennendiagrammen. - MEHRERE MANAGEMENT-OPTIONEN

Verwalten Sie das T610 aus der Cloud oder mit physischen/virtuellen Geräten vor Ort. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

Die ChannelFly™ Technologie der dynamischen Kanäle nutzt maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR GERÄTE BEDIENEN

Schließen Sie mehr Geräte gleichzeitig mit vier räumlichen MU-MIMO-Streams und gleichzeitigen Dual-Band 2,4/5GHz-Funkgeräten an und verbessern Sie gleichzeitig die Leistung von Nicht-Wave-2-Geräten. - ERWEITERTES BACKHAUL

Koppeln Sie zwei Onboard 1GbE-Ports mit Link Aggregation (LACP), um den Durchsatz zwischen dem AP und dem kabelgebundenen Switch zu maximieren. - ERWEITERBARE FÄHIGKEITEN

Erweitern Sie die AP-Fähigkeiten über den integrierten USB 2.0-Port, um zusätzliche Technologien zu unterstützen. - MEHR ALS WI-FI

Support-Services über Wi-Fi hinaus mit der Ruckus IoT Suite, Cloudpath-Sicherheits- und Onboarding-Software, der SPoT Wi-Fi-Ortungs-Engine und SCI-Netzwerkanalyse.

Signalstärke des Ruckus T610 in verschiedenen Szenarien (Wandmontage mit Omnidirektionalen Antennen)

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Dieses Modell gibt es auch mit 120 Grad Sektor-Antennen. Bitte beachten sie diese bei der Varientenauswahl.

Der T610 ist ein 802.11ac Wave 2 Outdoor Access Point mit IP67 Zertifizierung für Umgebungen mit hoher Dichte und hoher Leistungsanforderung wie Universitätsgeländen, Stadien, Kongress- und Messezentren sowie Verkehrsknotenpunkte.

An stark frequentierten öffentlichen Orten im Freien benötigen Benutzer und Betreiber schnelle und zuverlässige Verbindungen. Ob es sich um Smartphones mit bandbreitenintensiven Sprach- und Videoanwendungen, Sensoren für das Internet der Dinge (IoT) oder um "Smart City"-Verbindungsgeräte handelt, überfüllte Außenbereiche erfordern ein leistungsstarkes Wi-Fi.

Der Ruckus T610 bietet blitzschnelle Konnektivität für Außenanwendungen mittlerer Dichte mit Datenraten von bis zu 2,5 Gbps - den höchsten verfügbaren Datenraten für Wi-Fi-Clients. Die patentierte adaptive Antennentechnologie von Ruckus verbessert die Signalqualität für jedes angeschlossene Gerät, überall. Und der AP liefert all dies in einem Gehäuse in Industriequalität, das den Belastungen der Elemente in praktisch jedem Außenbereich standhält.

Der T610 wurde speziell für stark frequentierte öffentliche Einrichtungen wie Außengelände und Hotspots, Arenen, Kongresszentren, sowie Verkehrsknotenpunkte entwickelt. Er bietet industrietaugliche Funktionen wie den sicheren Image-Download und einen IP67-konformen USB-Port, wodurch sich IoT-Anwendungen für Smart Cities oder groß angelegte Videoüberwachungs-/Kontrollsysteme leicht implementieren lassen. Es ist die perfekte Wahl für Einsätze mit mittlerer Dichte und Standard-Ethernet-Backhaul, die eine erstklassige drahtlose Leistung erfordern.

Der T610 802.11ac Wi-Fi AP enthält patentierte Technologien, die nur im Ruckus Wi-Fi-Portfolio zu finden sind.

- Erweiterte Abdeckung mit dem patentierten BeamFlex+, der multidirektionale Antennenmuster verwendet.

- Verbesserter Durchsatz mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet.

Zusätzlich bietet der T610 eine vollständige Ergänzung der 802.11ac-Funktionen der nächsten Generation. Die Unterstützung von 802.11ac Multi-User MIMO (MU-MIMO) ermöglicht es dem AP, gleichzeitig an mehrere Client-Geräte zu übertragen, wodurch die Effizienz der Sendezeit und der Gesamtdurchsatz für alle Clients - auch für Nicht-Wave-2-Geräte - drastisch verbessert wird. Die drahtlose SmartMesh™ Vermaschungstechnologie beschleunigt die Zeit bis zur Bereitstellung und eliminiert die Kosten, die mit der Ausführung der Ethernet-Verkabelung zwischen mehreren Zugangspunkten im Netzwerk verbunden sind.

Egal, ob Sie zehn oder zehntausend APs bereitstellen, das T610 ist durch die Appliance-, Virtual- und Cloud-Management-Optionen von Ruckus auch einfach zu verwalten.

Ihre Vorteile:

- TOLLES WI-FI IM FREIEN

Erleben Sie hochleistungsfähiges Wave 2 Wi-Fi im Außenbereich mit IP-67-Wetterfestigkeit und 2 Gigabit-Ethernet-Ports. - ÜBERWALTIGENDE WI-FI LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven Antennentechnologie BeamFlex+™ und mildert gleichzeitig Störungen durch die Verwendung von über 4.000 Richtantennendiagrammen. - MEHRERE MANAGEMENT-OPTIONEN

Verwalten Sie das T610 aus der Cloud oder mit physischen/virtuellen Geräten vor Ort. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

Die ChannelFly™ Technologie der dynamischen Kanäle nutzt maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR GERÄTE BEDIENEN

Schließen Sie mehr Geräte gleichzeitig mit vier räumlichen MU-MIMO-Streams und gleichzeitigen Dual-Band 2,4/5GHz-Funkgeräten an und verbessern Sie gleichzeitig die Leistung von Nicht-Wave-2-Geräten. - ERWEITERTES BACKHAUL

Koppeln Sie zwei Onboard 1GbE-Ports mit Link Aggregation (LACP), um den Durchsatz zwischen dem AP und dem kabelgebundenen Switch zu maximieren. - ERWEITERBARE FÄHIGKEITEN

Erweitern Sie die AP-Fähigkeiten über den integrierten USB 2.0-Port, um zusätzliche Technologien zu unterstützen. - MEHR ALS WI-FI

Support-Services über Wi-Fi hinaus mit der Ruckus IoT Suite, Cloudpath-Sicherheits- und Onboarding-Software, der SPoT Wi-Fi-Ortungs-Engine und SCI-Netzwerkanalyse.

Signalstärke des Ruckus T610s in verschiedenen Szenarien (Wandmontage mit Sektor Antennen

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Dieses Modell gibt es auch mit 120 Grad Sektor-Antennen. Bitte beachten sie diese bei der Varientenauswahl.

Der T610 ist ein 802.11ac Wave 2 Outdoor Access Point mit IP67 Zertifizierung für Umgebungen mit hoher Dichte und hoher Leistungsanforderung wie Universitätsgeländen, Stadien, Kongress- und Messezentren sowie Verkehrsknotenpunkte.

An stark frequentierten öffentlichen Orten im Freien benötigen Benutzer und Betreiber schnelle und zuverlässige Verbindungen. Ob es sich um Smartphones mit bandbreitenintensiven Sprach- und Videoanwendungen, Sensoren für das Internet der Dinge (IoT) oder um "Smart City"-Verbindungsgeräte handelt, überfüllte Außenbereiche erfordern ein leistungsstarkes Wi-Fi.

Der Ruckus T610 bietet blitzschnelle Konnektivität für Außenanwendungen mittlerer Dichte mit Datenraten von bis zu 2,5 Gbps - den höchsten verfügbaren Datenraten für Wi-Fi-Clients. Die patentierte adaptive Antennentechnologie von Ruckus verbessert die Signalqualität für jedes angeschlossene Gerät, überall. Und der AP liefert all dies in einem Gehäuse in Industriequalität, das den Belastungen der Elemente in praktisch jedem Außenbereich standhält.

Der T610 wurde speziell für stark frequentierte öffentliche Einrichtungen wie Außengelände und Hotspots, Arenen, Kongresszentren, sowie Verkehrsknotenpunkte entwickelt. Er bietet industrietaugliche Funktionen wie den sicheren Image-Download und einen IP67-konformen USB-Port, wodurch sich IoT-Anwendungen für Smart Cities oder groß angelegte Videoüberwachungs-/Kontrollsysteme leicht implementieren lassen. Es ist die perfekte Wahl für Einsätze mit mittlerer Dichte und Standard-Ethernet-Backhaul, die eine erstklassige drahtlose Leistung erfordern.

Der T610 802.11ac Wi-Fi AP enthält patentierte Technologien, die nur im Ruckus Wi-Fi-Portfolio zu finden sind.

- Erweiterte Abdeckung mit dem patentierten BeamFlex+, der multidirektionale Antennenmuster verwendet.

- Verbesserter Durchsatz mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet.

Zusätzlich bietet der T610 eine vollständige Ergänzung der 802.11ac-Funktionen der nächsten Generation. Die Unterstützung von 802.11ac Multi-User MIMO (MU-MIMO) ermöglicht es dem AP, gleichzeitig an mehrere Client-Geräte zu übertragen, wodurch die Effizienz der Sendezeit und der Gesamtdurchsatz für alle Clients - auch für Nicht-Wave-2-Geräte - drastisch verbessert wird. Die drahtlose SmartMesh™ Vermaschungstechnologie beschleunigt die Zeit bis zur Bereitstellung und eliminiert die Kosten, die mit der Ausführung der Ethernet-Verkabelung zwischen mehreren Zugangspunkten im Netzwerk verbunden sind.

Egal, ob Sie zehn oder zehntausend APs bereitstellen, das T610 ist durch die Appliance-, Virtual- und Cloud-Management-Optionen von Ruckus auch einfach zu verwalten.

Ihre Vorteile:

- TOLLES WI-FI IM FREIEN

Erleben Sie hochleistungsfähiges Wave 2 Wi-Fi im Außenbereich mit IP-67-Wetterfestigkeit und 2 Gigabit-Ethernet-Ports. - ÜBERWALTIGENDE WI-FI LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven Antennentechnologie BeamFlex+™ und mildert gleichzeitig Störungen durch die Verwendung von über 4.000 Richtantennendiagrammen. - MEHRERE MANAGEMENT-OPTIONEN

Verwalten Sie das T610 aus der Cloud oder mit physischen/virtuellen Geräten vor Ort. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

Die ChannelFly™ Technologie der dynamischen Kanäle nutzt maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR GERÄTE BEDIENEN

Schließen Sie mehr Geräte gleichzeitig mit vier räumlichen MU-MIMO-Streams und gleichzeitigen Dual-Band 2,4/5GHz-Funkgeräten an und verbessern Sie gleichzeitig die Leistung von Nicht-Wave-2-Geräten. - ERWEITERTES BACKHAUL

Koppeln Sie zwei Onboard 1GbE-Ports mit Link Aggregation (LACP), um den Durchsatz zwischen dem AP und dem kabelgebundenen Switch zu maximieren. - ERWEITERBARE FÄHIGKEITEN

Erweitern Sie die AP-Fähigkeiten über den integrierten USB 2.0-Port, um zusätzliche Technologien zu unterstützen. - MEHR ALS WI-FI

Support-Services über Wi-Fi hinaus mit der Ruckus IoT Suite, Cloudpath-Sicherheits- und Onboarding-Software, der SPoT Wi-Fi-Ortungs-Engine und SCI-Netzwerkanalyse.

Signalstärke des Ruckus T610 in verschiedenen Szenarien (Wandmontage mit Omnidirektionalen Antennen)

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Der T710 ist ein 802.11ac Wave 2 Outdoor Access Point mit IP67 Zertifizierung für Umgebungen mit hoher Dichte und hoher Leistungsanforderung wie Hotspots oder Außenbereichabdeckung für Unternehmen und Schulen. Dieser Access Point ist mit omnidirektionalen Antennen ausgestattet.

Die verkehrsreichsten Standorte im Freien können die anspruchsvollsten drahtlosen Anforderungen haben. Irgendwie müssen Sie die gleiche Spitzenkapazität und Leistung bieten wie ein überfülltes Großraumbüro oder ein Kongresszentrum, aber so verpackt, dass sie den Strapazen eines Außeneinsatzes standhalten.

Der Ruckus T710-Access-Point wurde für Außenbereiche mit der höchsten Dichte entwickelt und bietet Ruckus' erstklassiges Wi-Fi in einem ultraleichten, industrietauglichen Gehäuse (IP 67). Dieser Dual-Band-802.11ac-AP verfügt über patentierte Ruckus-Technologien zur Erweiterung der Reichweite, zur Reduzierung von Störungen und zur Bereitstellung einer rasend schnellen Leistung - bis zu Datenraten von 800 Mbps (2,4 GHz) und 1,733 Gbps (5 GHz), den höchsten für Wi-Fi-Clients verfügbaren Werten. Der T710 bietet außerdem eine vollständige Palette von 802.11ac-Funktionen der nächsten Generation, um branchenführende Kapazität, Zuverlässigkeit und Abdeckung in den am stärksten beanspruchten Außenbereichen zu gewährleisten.

Der T710 ist eine ideale Lösung für öffentliche Einrichtungen mit hoher Dichte, wie Flughäfen, Kongresszentren, Plätze, Einkaufszentren und andere dichte städtische Umgebungen. Er eignet sich auch gut für öffentliche Hotspots im Freien, intelligente Städte und die Abdeckung von Unternehmens- und Universitätsgelände im Freien, wo die Unterstützung von datenintensiven HD-Video-Streaming-Anwendungen unerlässlich ist.

Der Ruckus T710 802.11ac Wi-Fi AP enthält patentierte Technologien, die nur im Ruckus Wi-Fi-Portfolio zu finden sind.

- Erweiterte Abdeckung mit dem patentierten BeamFlex+, der multidirektionale Antennenmuster verwendet.

- Verbesserter Durchsatz mit ChannelFly, das dynamisch weniger überlastete Wi-Fi-Kanäle findet.

Mit 802.11ac Multi-User MIMO (MU-MIMO)-Unterstützung kann der T710 gleichzeitig an mehrere MU-MIMO-fähige Geräte übertragen, wodurch die HF-Effizienz und der Gesamtdurchsatz auch für Nicht-Wave-2-Clients drastisch verbessert werden.

Der T710 ist außerdem mit einer SFP-Glasfaserschnittstelle ausgestattet, die eine nahtlose Verbindung zu einem Fiber-Backhaul ermöglicht.

Egal, ob Sie zehn oder zehntausend APs einsetzen, der T710 ist durch die Appliance-, Virtual- und Cloud-Management-Optionen von Ruckus ebenfalls leicht zu verwalten.

Ihre Vorteile:

- GROSSARTIGES WI-FI FÜR DEN AUSSENBEREICH

Erleben Sie hochleistungsfähiges Wave 2 Wi-Fi im Außenbereich mit IP-67-Wetterfestigkeit und zwei Backhaul-Optionen mit SFP- und 2-Gigabit-Ethernet-Ports. - VERBLÜFFENDE WI-FI-LEISTUNG

Erweitert die Abdeckung mit der patentierten adaptiven Antennentechnologie BeamFlex+™ und mildert gleichzeitig Störungen durch die Verwendung von über 4.000 Richtantennendiagrammen. - MEHRERE MANAGEMENTOPTIONEN

Verwalten Sie den T710 aus der Cloud heraus, mit physischen/virtuellen Geräten vor Ort oder ohne Controller. - AUTOMATISIEREN SIE DEN OPTIMALEN DURCHSATZ

Die dynamische Kanaltechnologie von ChannelFly verwendet maschinelles Lernen, um automatisch die am wenigsten überlasteten Kanäle zu finden. Sie erhalten immer den höchsten Durchsatz, den das Band unterstützen kann. - MEHR GERÄTE BEDIENEN

Schließen Sie mehr Geräte gleichzeitig mit vier räumlichen MU-MIMO-Streams und gleichzeitigen Dual-Band 2,4/5GHz-Funkgeräten an und verbessern Sie gleichzeitig die Leistung von Nicht-Wave-2-Geräten. - ANDERE GERÄTE MIT STROM VERSORGEN

Daisy-Chain und Stromversorgung anderer Geräte wie einer IP-Kamera oder eines anderen AP direkt vom PoE-Ausgangsport. - MEHR ALS WI-FI

Support-Services über Wi-Fi hinaus mit der Ruckus IoT Suite, Cloudpath-Sicherheits- und Onboarding-Software, der SPoT Wi-Fi-Ortungs-Engine und SCI-Netzwerkanalyse.

Dieses Modell gibt es auch mit Omnidirektionalen Antennen. Zusätzlich gibt es das Gerät auch noch mit 120 Grad Sektor-Antennen. Bitte beachten sie diese bei der Varientenauswahl.

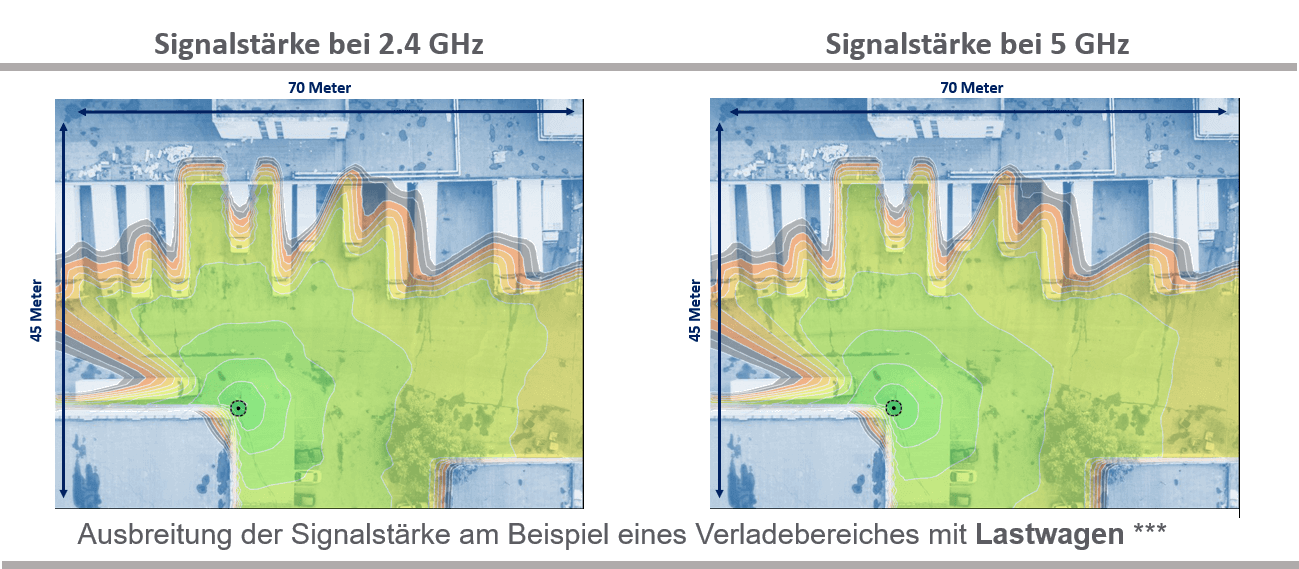

Signalstärke des Ruckus T710 in verschiedenen Szenarien (Wandmontage mit Omnidirektionalen Antennen)

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

***Diese Grafiken zeigen die Ausbreitung der Signalstärke im Rahmen standardisierter Dämpfungswerte bei Wänden und Störquellen gemäß der jeweiligen Materialbeschaffenheit. Abweichungen bei der Signalausbreitung sind je nach Bausubstanz möglich.

Der T710 ist ein 802.11ac Wave 2 Outdoor Access Point mit IP67 Zertifizierung für Umgebungen mit hoher Dichte und hoher Leistungsanforderung wie Hotspots oder Außenbereichabdeckung für Unternehmen und Schulen. Dieser Access Point ist mit omnidirektionalen Antennen ausgestattet.

Die verkehrsreichsten Standorte im Freien können die anspruchsvollsten drahtlosen Anforderungen haben. Irgendwie müssen Sie die gleiche Spitzenkapazität und Leistung bieten wie ein überfülltes Großraumbüro oder ein Kongresszentrum, aber so verpackt, dass sie den Strapazen eines Außeneinsatzes standhalten.

Der Ruckus T710-Access-Point wurde für Außenbereiche mit der höchsten Dichte entwickelt und bietet Ruckus' erstklassiges Wi-Fi in einem ultraleichten, industrietauglichen Gehäuse (IP 67). Dieser Dual-Band-802.11ac-AP verfügt über patentierte Ruckus-Technologien zur Erweiterung der Reichweite, zur Reduzierung von Störungen und zur Bereitstellung einer rasend schnellen Leistung - bis zu Datenraten von 800 Mbps (2,4 GHz) und 1,733 Gbps (5 GHz), den höchsten für Wi-Fi-Clients verfügbaren Werten. Der T710 bietet außerdem eine vollständige Palette von 802.11ac-Funktionen der nächsten Generation, um branchenführende Kapazität, Zuverlässigkeit und Abdeckung in den am stärksten beanspruchten Außenbereichen zu gewährleisten.